DNSの役割と関係

AD導入時のDNSインストールの挙動

ADをサーバに導入する際の手順において、DNSのインストールに関して特徴的な挙動があります。

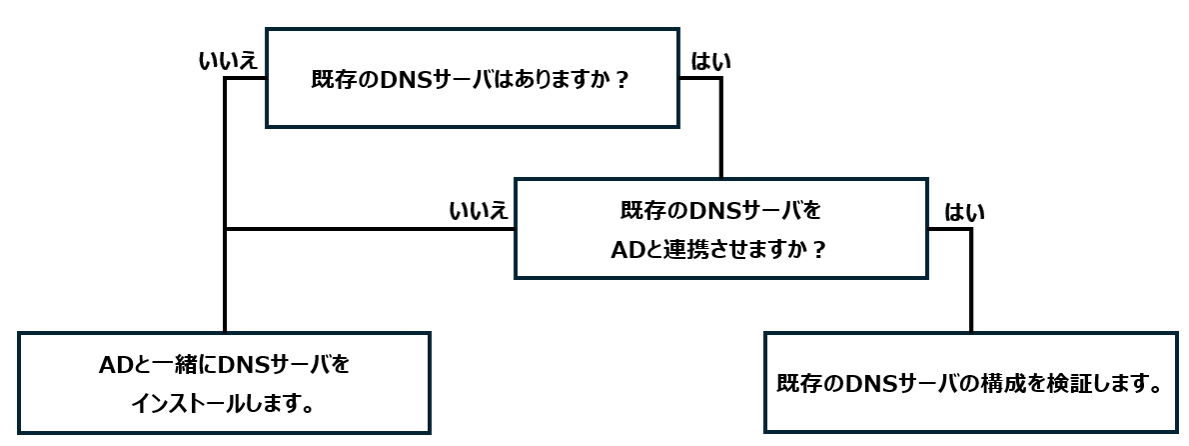

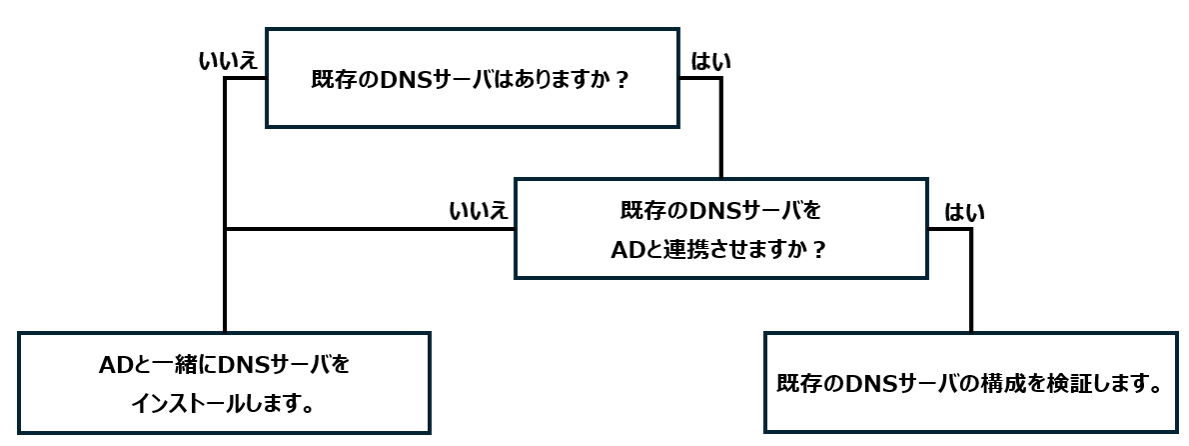

AD導入時のウィザードにおいて、必ずDNSが存在する状況を作り出そうとするのです。

まず、Active Directoryのインストール(ドメインコントローラの昇格)を開始すると、セットアッププログラムはまず既存のDNSサーバー構成を検証します。

もし適切に構成されたDNSサーバーが存在しない場合、インストールウィザードは自動的にDNSサーバーロールのインストールを推奨します。

これは「DNS委任の作成」チェックを通じて確認され、多くの場合、デフォルトでチェックが入っています。

つまり、あればそれを使っても良いですが、無ければADを導入するサーバにDNSの機能をインストールするのです。

管理者がこの推奨設定に従うと、ADと同時にDNSサーバーがインストールされ、ADドメイン用のDNSゾーンが自動的に構成されるようになっています。

インストールが完了すると、新しいADドメイン用のDNSゾーンが作成され、SRVレコードを含むADの機能が正常に稼働するために必要なDNSレコードが自動的に登録されます。

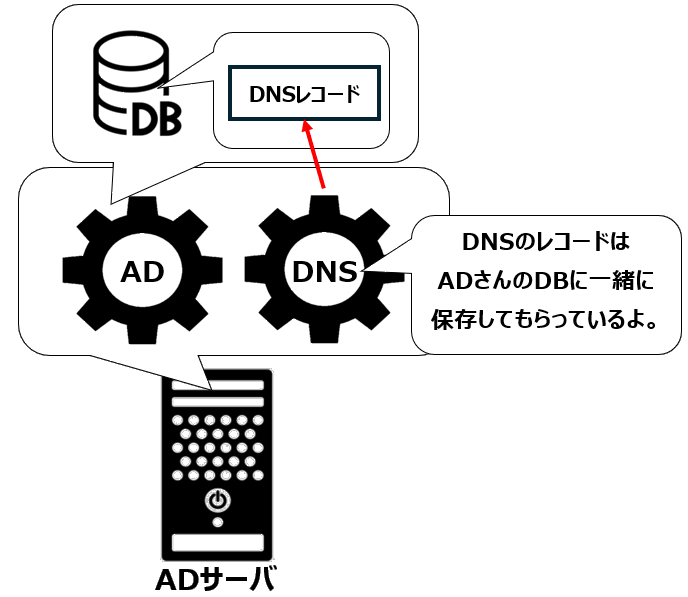

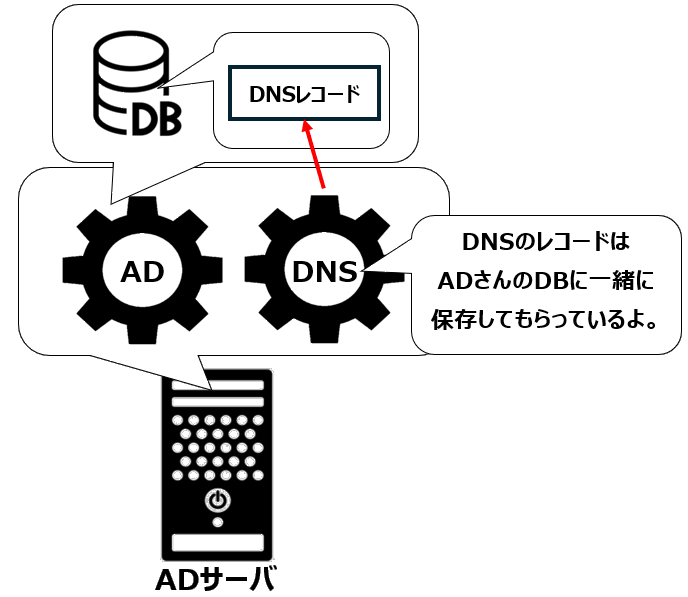

また、DNSサーバーはActive Directoryと統合され、データはADのデータベース内に保存されるように設定されます。

この過程でDNSサーバーの役割がインストールされると、自動的にADと統合されたDNSゾーンが構成され、後続のドメインコントローラーもこのDNSデータを複製できるようになります。

AD導入時のウィザードにおいて、必ずDNSが存在する状況を作り出そうとするのです。

まず、Active Directoryのインストール(ドメインコントローラの昇格)を開始すると、セットアッププログラムはまず既存のDNSサーバー構成を検証します。

もし適切に構成されたDNSサーバーが存在しない場合、インストールウィザードは自動的にDNSサーバーロールのインストールを推奨します。

これは「DNS委任の作成」チェックを通じて確認され、多くの場合、デフォルトでチェックが入っています。

つまり、あればそれを使っても良いですが、無ければADを導入するサーバにDNSの機能をインストールするのです。

管理者がこの推奨設定に従うと、ADと同時にDNSサーバーがインストールされ、ADドメイン用のDNSゾーンが自動的に構成されるようになっています。

インストールが完了すると、新しいADドメイン用のDNSゾーンが作成され、SRVレコードを含むADの機能が正常に稼働するために必要なDNSレコードが自動的に登録されます。

また、DNSサーバーはActive Directoryと統合され、データはADのデータベース内に保存されるように設定されます。

この過程でDNSサーバーの役割がインストールされると、自動的にADと統合されたDNSゾーンが構成され、後続のドメインコントローラーもこのDNSデータを複製できるようになります。

DNSなしのADは作成可能か?

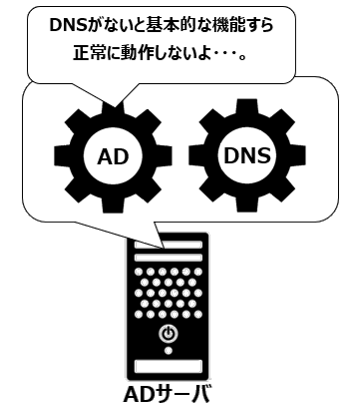

厳密に言えば、DNSが全く存在しない環境でADを作成することは実質的に不可能です。

Active Directoryはその設計の根幹からDNSに依存しており、DNSサービスなしではADの基本的な機能が動作しないためです。

Active Directoryはそもそもドメイン構造自体がDNSの階層モデルを基に設計されています。

ADをインストールする際、セットアッププロセスは必ず適切なDNSインフラストラクチャの存在を確認し、存在しない場合は自動的にDNSサーバーのインストールを促すのは、「あったほうが良い」といったオプションではなく、ADが機能するためには必須要件だからです。

例えば、インストール時にDNSサーバーをインストールしないオプションを選択した場合でも、ADは依然として外部DNSサービスに接続する必要があります。

また、そのDNSサーバーがADの動的更新に対応していない場合、管理者は手動でSRVレコードを含む多数のDNSレコードを維持管理する必要が生じ、実用性が著しく低下します。

理論的な観点からいえば、DNSの機能を完全に模倣する別のネーミングサービスを構築して、ADがそれを使用するように低レベルで修正することが考えられますが、これはMicrosoftの公式サポート対象外であり、実質的に不可能な技術的挑戦です。

結論として、DNSなしでActive Directoryを作成・運用することは、現実的には不可能と言えます。

Active Directoryはその設計の根幹からDNSに依存しており、DNSサービスなしではADの基本的な機能が動作しないためです。

Active Directoryはそもそもドメイン構造自体がDNSの階層モデルを基に設計されています。

ADをインストールする際、セットアッププロセスは必ず適切なDNSインフラストラクチャの存在を確認し、存在しない場合は自動的にDNSサーバーのインストールを促すのは、「あったほうが良い」といったオプションではなく、ADが機能するためには必須要件だからです。

例えば、インストール時にDNSサーバーをインストールしないオプションを選択した場合でも、ADは依然として外部DNSサービスに接続する必要があります。

また、そのDNSサーバーがADの動的更新に対応していない場合、管理者は手動でSRVレコードを含む多数のDNSレコードを維持管理する必要が生じ、実用性が著しく低下します。

理論的な観点からいえば、DNSの機能を完全に模倣する別のネーミングサービスを構築して、ADがそれを使用するように低レベルで修正することが考えられますが、これはMicrosoftの公式サポート対象外であり、実質的に不可能な技術的挑戦です。

結論として、DNSなしでActive Directoryを作成・運用することは、現実的には不可能と言えます。

ADとDNSの関係性

これまでも説明した通りADとDNSは密接に結びついており、相互依存関係にあります。

DNSは単なるホスト名解決サービスという役割を超え、Active Directoryのコア機能を支える基盤となっています。

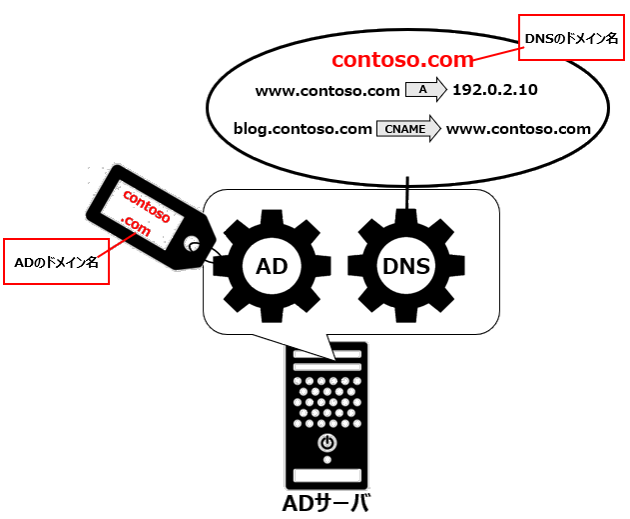

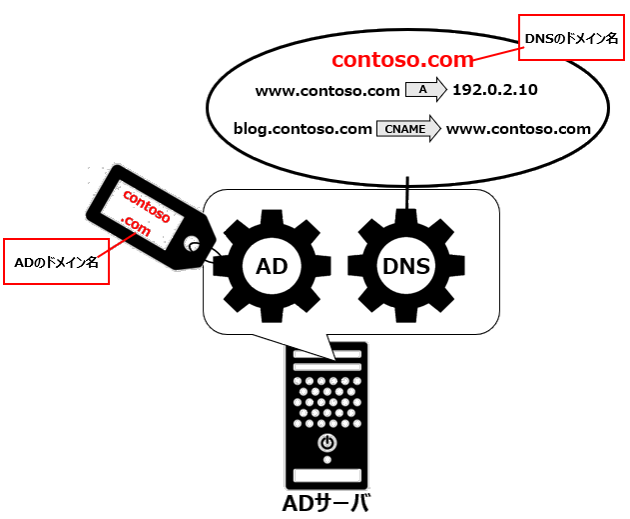

Active Directoryは名前空間を基本とするディレクトリサービスですが、DNSの階層構造をそのドメイン構造の基礎として採用しています。

ADのドメイン名はDNSドメイン名としても機能しており、ADとDNSは同じ名前空間を共有しています。

例えば、contoso.comというADドメインは、同時にDNSドメインとしても機能します。

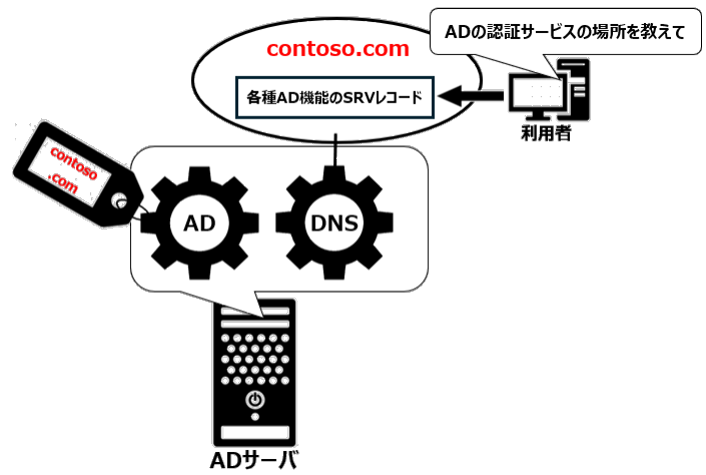

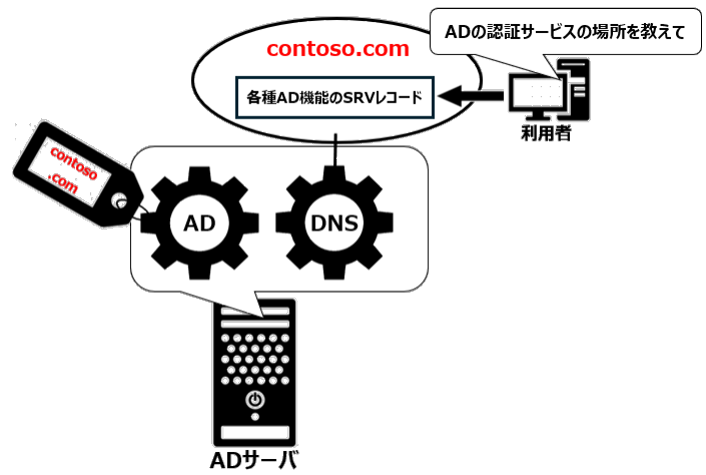

このときクライアントコンピュータがドメインにログオンする過程では、DNSが不可欠な役割を果たします。

クライアントはまずDNSを使用してドメインコントローラーの場所を特定します。

この検出プロセスでは、特殊なDNSレコードであるSRVレコードが使用されます。

これらのレコードは、ドメイン内の利用可能なドメインコントローラーやグローバルカタログサーバーなどのサービスの位置情報を保持しています。

グローバルカタログサーバーの検出、サイト情報の取得、KDC(Kerberos Key Distribution Center)の位置特定など、Active Directoryの多くの重要なサービスを利用する起点として依存しています。

これらのサービス情報がDNSに正確に登録されていないと、認証や検索機能などのADの機能利用ができなくなってしまうのです。

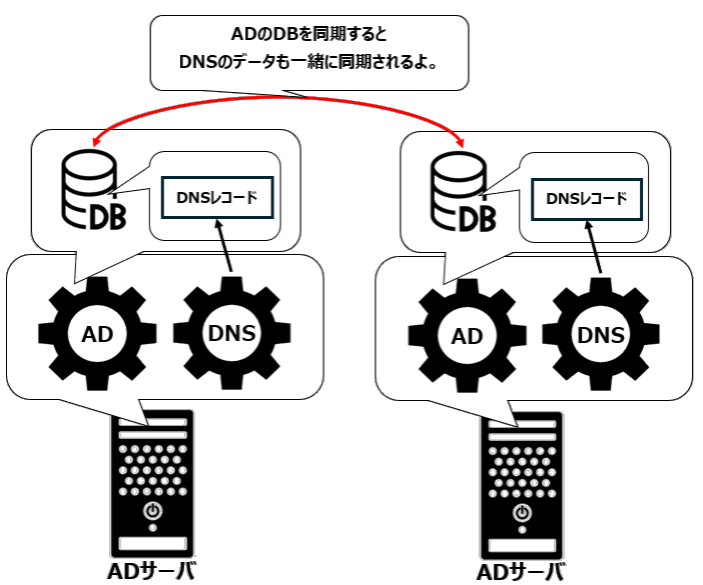

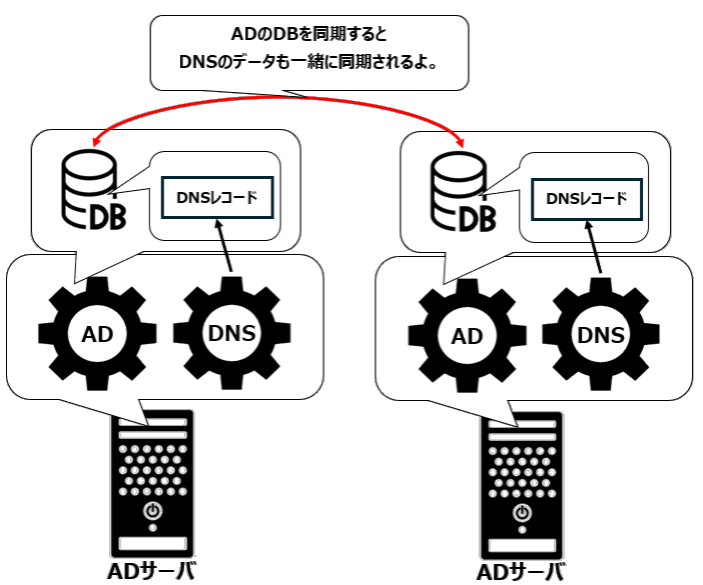

また、Active DirectoryはDNSデータの保存方法にも影響を与えます。

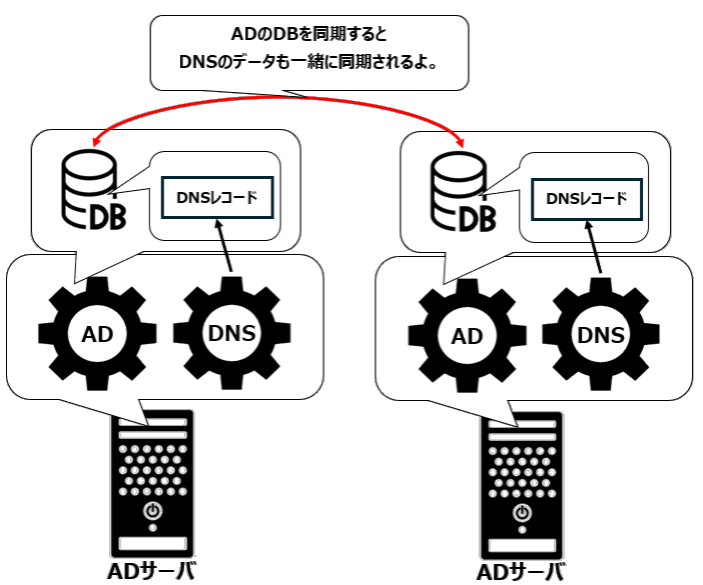

AD統合DNSゾーンでは、DNSデータはActive Directoryのデータベース内に保存され、ADのレプリケーション機能を利用してドメインコントローラー間で同期されます。

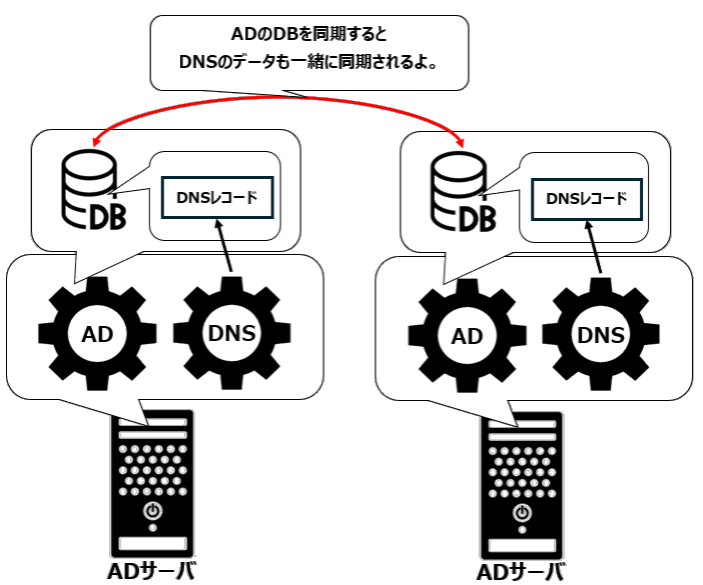

なので、AD統合DNSを構成しているADを複数サーバでレプリケーションの同期設定を行うと自動的にDNSレコードもADサーバ間で同期されるのです。

これにより、従来の標準DNSゾーン転送よりも安全で効率的なデータ複製が可能になります。

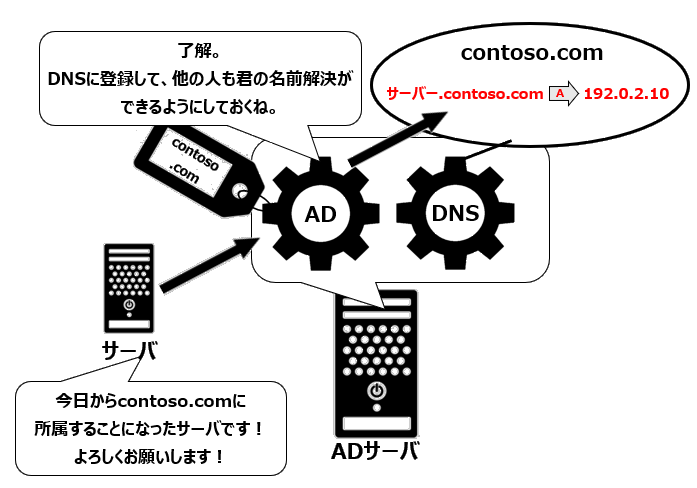

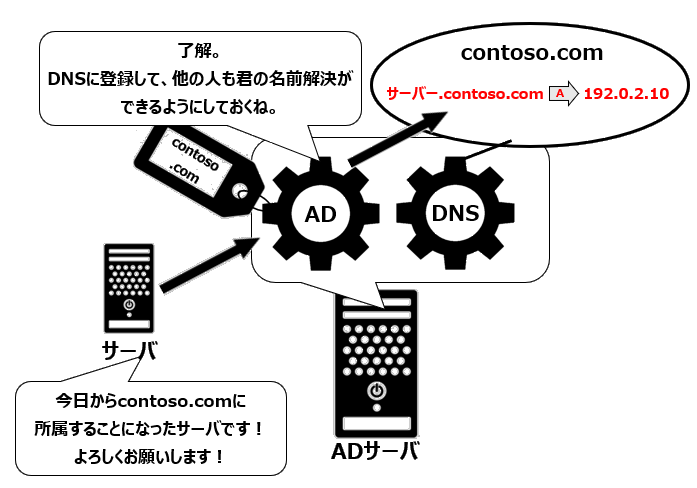

さらに、DNSの動的更新機能はActive Directory環境で重要な役割を果たします。

クライアントやサーバーが自身のIPアドレスやサービス情報をDNSに自動登録することで、ADネットワーク内のリソース検出が円滑に行われます。

動的更新はSecure Dynamic Updateと組み合わせることで、認証されたクライアントのみがDNSレコードを更新できる安全な環境を提供します。

このように、Active DirectoryとDNSは単に併用されるサービスではなく、相互に機能を補完し合う共生関係にあります。

ADはDNSを利用してその分散アーキテクチャを実現し、DNSはADの一部として統合されることでセキュリティと信頼性を高めています。

ADの健全な運用にはDNSの適切な構成と管理が不可欠であり、両者は現代のWindows基盤ネットワーク環境における中心的な要素として機能しています。

DNSは単なるホスト名解決サービスという役割を超え、Active Directoryのコア機能を支える基盤となっています。

Active Directoryは名前空間を基本とするディレクトリサービスですが、DNSの階層構造をそのドメイン構造の基礎として採用しています。

ADのドメイン名はDNSドメイン名としても機能しており、ADとDNSは同じ名前空間を共有しています。

例えば、contoso.comというADドメインは、同時にDNSドメインとしても機能します。

このときクライアントコンピュータがドメインにログオンする過程では、DNSが不可欠な役割を果たします。

クライアントはまずDNSを使用してドメインコントローラーの場所を特定します。

この検出プロセスでは、特殊なDNSレコードであるSRVレコードが使用されます。

これらのレコードは、ドメイン内の利用可能なドメインコントローラーやグローバルカタログサーバーなどのサービスの位置情報を保持しています。

グローバルカタログサーバーの検出、サイト情報の取得、KDC(Kerberos Key Distribution Center)の位置特定など、Active Directoryの多くの重要なサービスを利用する起点として依存しています。

これらのサービス情報がDNSに正確に登録されていないと、認証や検索機能などのADの機能利用ができなくなってしまうのです。

また、Active DirectoryはDNSデータの保存方法にも影響を与えます。

AD統合DNSゾーンでは、DNSデータはActive Directoryのデータベース内に保存され、ADのレプリケーション機能を利用してドメインコントローラー間で同期されます。

なので、AD統合DNSを構成しているADを複数サーバでレプリケーションの同期設定を行うと自動的にDNSレコードもADサーバ間で同期されるのです。

これにより、従来の標準DNSゾーン転送よりも安全で効率的なデータ複製が可能になります。

さらに、DNSの動的更新機能はActive Directory環境で重要な役割を果たします。

クライアントやサーバーが自身のIPアドレスやサービス情報をDNSに自動登録することで、ADネットワーク内のリソース検出が円滑に行われます。

動的更新はSecure Dynamic Updateと組み合わせることで、認証されたクライアントのみがDNSレコードを更新できる安全な環境を提供します。

このように、Active DirectoryとDNSは単に併用されるサービスではなく、相互に機能を補完し合う共生関係にあります。

ADはDNSを利用してその分散アーキテクチャを実現し、DNSはADの一部として統合されることでセキュリティと信頼性を高めています。

ADの健全な運用にはDNSの適切な構成と管理が不可欠であり、両者は現代のWindows基盤ネットワーク環境における中心的な要素として機能しています。

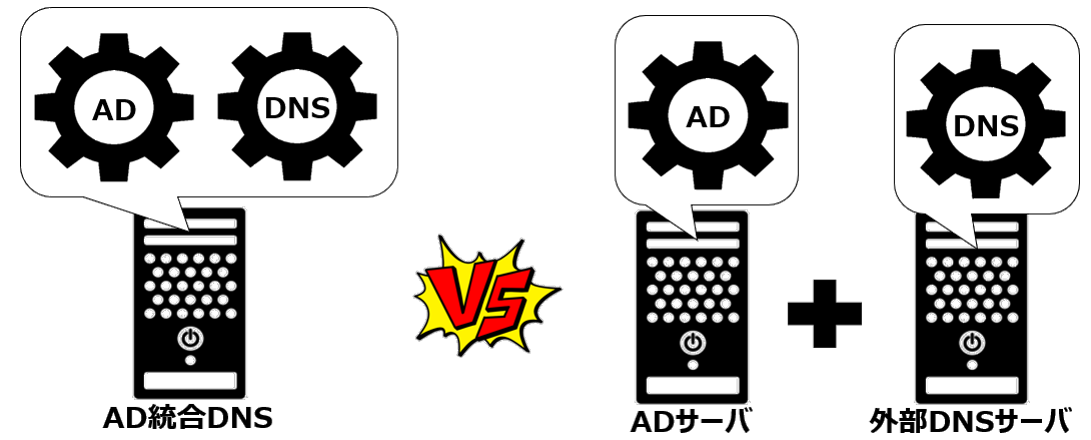

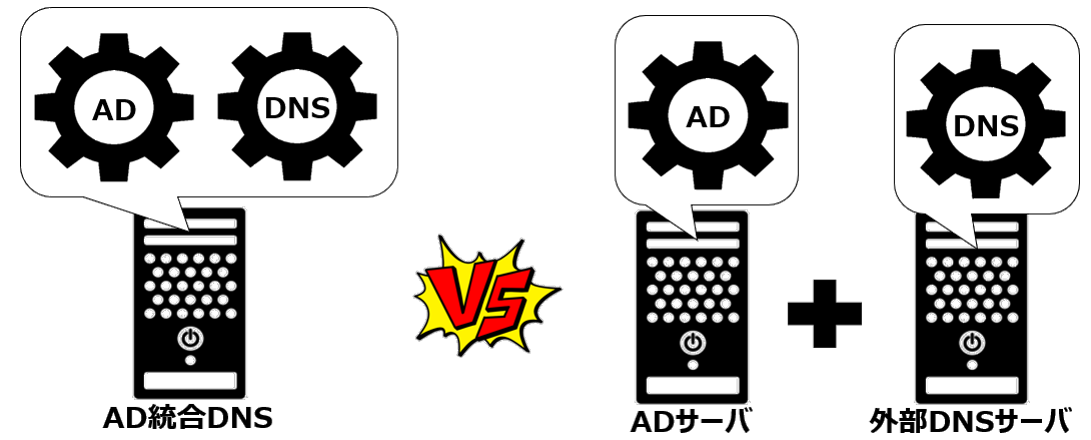

DNSの構成方法

Active Directory(AD)環境を構築する際、DNS構成方法には大きく分けて「AD統合DNS」と「外部DNS」の二つのアプローチがあります。

これらの選択はシステムの信頼性、管理のしやすさ、セキュリティに大きく影響します。

AD統合DNSでは、DNSデータはActive Directoryのデータベース自体に保存され、ドメインコントローラー間のレプリケーションを通じて同期されます。

この方法の最大の利点は管理の単純さです。

DNSデータはADの複製メカニズムによって自動的に同期されるため、別途DNSゾーン転送を設定する必要がなく、管理者の負担が軽減されます。

また、セキュリティ面でも優れており、ADの認証システムを利用した「セキュア動的更新」により、権限のあるクライアントだけがDNSレコードを更新できます。

さらに、ADの複数サイト構造に自然に適応し、サイト間のレプリケーショントラフィックを最適化できる利点もあります。

一方、外部DNSを使用する場合は、既存のDNSインフラストラクチャ(例:UNIXベースのBINDサーバーなど)をAD環境と統合することになります。

この方法は既存のDNS管理体制や専門知識がある組織に適していますが、いくつかの課題があります。

まず、外部DNSサーバーがADの要求するすべてのレコードタイプ(特にSRVレコード)をサポートしている必要があります。

また、動的更新機能がないか制限される場合、管理者は手動でADに必要なDNSレコードを維持管理する必要があり、これは大規模環境では非常に労力を要します。

セキュリティ面では、ADの認証システムとDNSの更新権限を統合することが難しく、追加の設定や監視が必要になります。

複雑性の観点では、AD統合DNSはMicrosoft標準のベストプラクティスに従うだけで比較的容易に実装できます。

対照的に、外部DNSはADとの連携に特別な注意が必要で、両システム間の矛盾を避けるために緻密な設計と継続的な監視が求められます。

特に、DNSフォワーダーの設定や条件付きフォワーダーなどの概念を理解し、適切に構成する必要があります。

運用の柔軟性を考慮すると、AD統合DNSは環境変更(ドメインコントローラーの追加・削除など)に対して自動的に適応します。

外部DNSでは、こうした変更を手動で反映させる必要があることが多く、変更管理プロセスが複雑になります。

パフォーマンスについては、多くの場合AD統合DNSの方が効率的です。

クエリがローカルのドメインコントローラーで処理され、ネットワークトラフィックが最小化されるためです。

外部DNSではクエリが別のサーバーに転送されることによる遅延が生じる可能性があります。

結論として、特別な要件(既存のDNS基盤との統合など)がない限り、ほとんどの組織ではAD統合DNSを選択することが推奨されます。

これはMicrosoftのベストプラクティスに沿っており、管理の容易さ、セキュリティ、信頼性のバランスが最も優れているからです。

外部DNSの使用は特定の環境やポリシー要件がある場合に検討されるべきですが、その場合も追加の計画、設計、継続的な維持管理が必要になることを念頭に置く必要があります。

これらの選択はシステムの信頼性、管理のしやすさ、セキュリティに大きく影響します。

AD統合DNSでは、DNSデータはActive Directoryのデータベース自体に保存され、ドメインコントローラー間のレプリケーションを通じて同期されます。

この方法の最大の利点は管理の単純さです。

DNSデータはADの複製メカニズムによって自動的に同期されるため、別途DNSゾーン転送を設定する必要がなく、管理者の負担が軽減されます。

また、セキュリティ面でも優れており、ADの認証システムを利用した「セキュア動的更新」により、権限のあるクライアントだけがDNSレコードを更新できます。

さらに、ADの複数サイト構造に自然に適応し、サイト間のレプリケーショントラフィックを最適化できる利点もあります。

一方、外部DNSを使用する場合は、既存のDNSインフラストラクチャ(例:UNIXベースのBINDサーバーなど)をAD環境と統合することになります。

この方法は既存のDNS管理体制や専門知識がある組織に適していますが、いくつかの課題があります。

まず、外部DNSサーバーがADの要求するすべてのレコードタイプ(特にSRVレコード)をサポートしている必要があります。

また、動的更新機能がないか制限される場合、管理者は手動でADに必要なDNSレコードを維持管理する必要があり、これは大規模環境では非常に労力を要します。

セキュリティ面では、ADの認証システムとDNSの更新権限を統合することが難しく、追加の設定や監視が必要になります。

複雑性の観点では、AD統合DNSはMicrosoft標準のベストプラクティスに従うだけで比較的容易に実装できます。

対照的に、外部DNSはADとの連携に特別な注意が必要で、両システム間の矛盾を避けるために緻密な設計と継続的な監視が求められます。

特に、DNSフォワーダーの設定や条件付きフォワーダーなどの概念を理解し、適切に構成する必要があります。

運用の柔軟性を考慮すると、AD統合DNSは環境変更(ドメインコントローラーの追加・削除など)に対して自動的に適応します。

外部DNSでは、こうした変更を手動で反映させる必要があることが多く、変更管理プロセスが複雑になります。

パフォーマンスについては、多くの場合AD統合DNSの方が効率的です。

クエリがローカルのドメインコントローラーで処理され、ネットワークトラフィックが最小化されるためです。

外部DNSではクエリが別のサーバーに転送されることによる遅延が生じる可能性があります。

結論として、特別な要件(既存のDNS基盤との統合など)がない限り、ほとんどの組織ではAD統合DNSを選択することが推奨されます。

これはMicrosoftのベストプラクティスに沿っており、管理の容易さ、セキュリティ、信頼性のバランスが最も優れているからです。

外部DNSの使用は特定の環境やポリシー要件がある場合に検討されるべきですが、その場合も追加の計画、設計、継続的な維持管理が必要になることを念頭に置く必要があります。

まとめ

ADとDNSの関係性について解説しました。

あまりこのあたりの知見がない方だと、ADとDNSを混同して見てしまっている人もいるかもしれません。

ADの機能はDNSをコアとして設計されており、DNSがないことには正常に動作しないものです。

なので、ADが存在する環境では各サーバやPCの名前解決先はADを指定することが基本です。

このことからもADには名前解決の機能があると勘違いしてしまうのかもしれませんね。

飽くまでもADとDNSは全く別の機能ですが、相互に依存関係を持ったサービスと理解しましょう。

あまりこのあたりの知見がない方だと、ADとDNSを混同して見てしまっている人もいるかもしれません。

ADの機能はDNSをコアとして設計されており、DNSがないことには正常に動作しないものです。

なので、ADが存在する環境では各サーバやPCの名前解決先はADを指定することが基本です。

このことからもADには名前解決の機能があると勘違いしてしまうのかもしれませんね。

飽くまでもADとDNSは全く別の機能ですが、相互に依存関係を持ったサービスと理解しましょう。