ADの信頼関係と管理

Active Directoryの信頼関係とは?

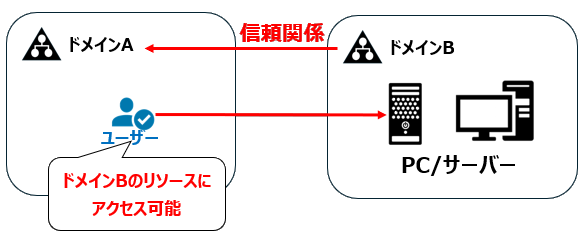

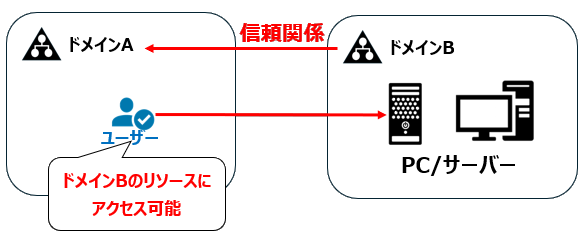

Active Directoryの信頼関係というのは、異なるドメイン間でもユーザの認証を共有する仕組みです。

この機能により、あるドメインのユーザーが別のドメインにあるリソース(PC、サーバなど)にアクセスできるようになります。

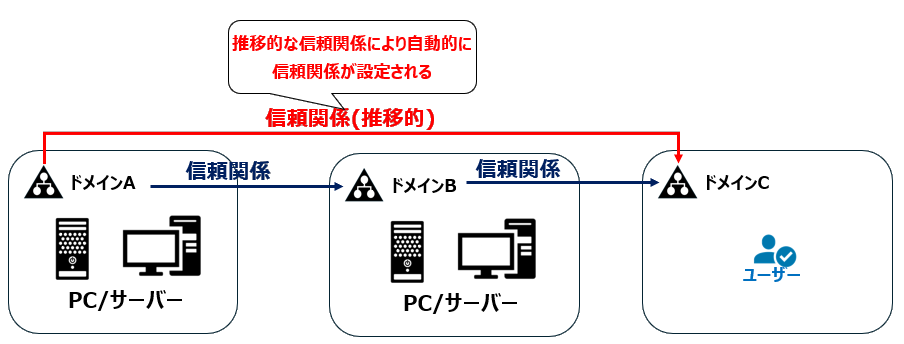

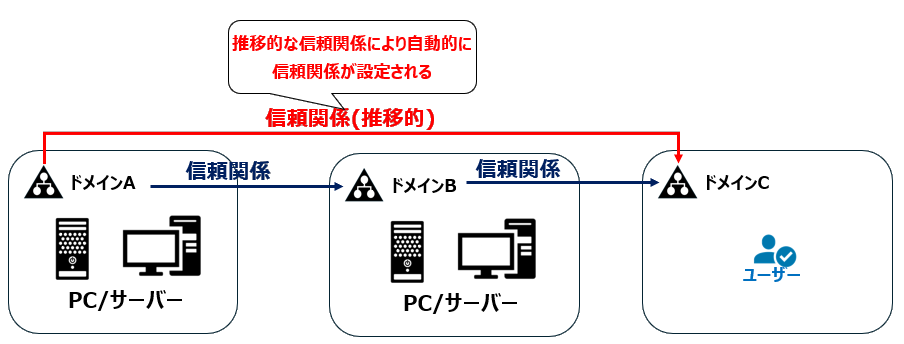

信頼関係は、推移的な信頼関係と非推移的な信頼関係があります。

推移的な信頼関係では、自ドメインが信頼している他のドメインにおいて信頼しているドメインについても暗黙的に信頼関係が設定されます。

例えば、AドメインはBドメインを信頼していて、BドメインはCドメインを信頼しているという状況では、AドメインはCドメインも信頼します。

逆に非推移的な信頼関係では、上記のような信頼関係の伝搬は行われず、明示的に設定しているドメインのみ信頼関係が設定されます。

この機能により、あるドメインのユーザーが別のドメインにあるリソース(PC、サーバなど)にアクセスできるようになります。

信頼関係は、推移的な信頼関係と非推移的な信頼関係があります。

推移的な信頼関係では、自ドメインが信頼している他のドメインにおいて信頼しているドメインについても暗黙的に信頼関係が設定されます。

例えば、AドメインはBドメインを信頼していて、BドメインはCドメインを信頼しているという状況では、AドメインはCドメインも信頼します。

逆に非推移的な信頼関係では、上記のような信頼関係の伝搬は行われず、明示的に設定しているドメインのみ信頼関係が設定されます。

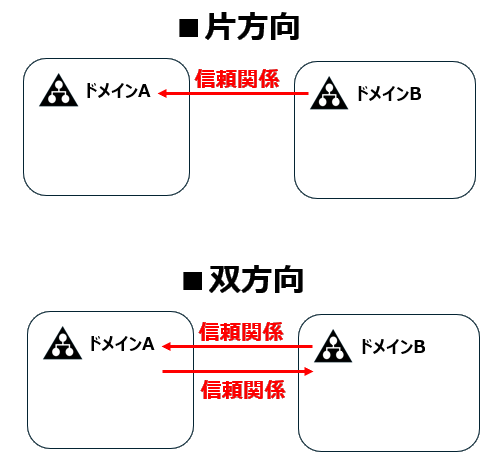

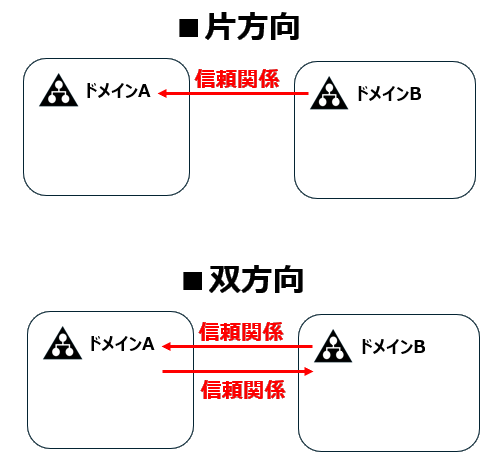

片方向と双方向の違い

信頼関係には片方向か双方向の2種類の信頼関係の設定方法があります。

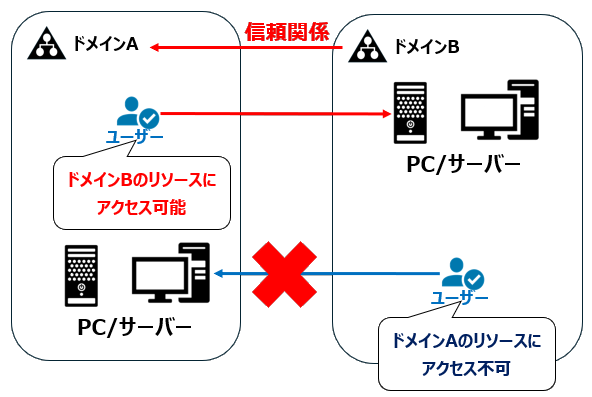

名前からもわかるかもしれませんが、片方向は一方通行の信頼関係です。

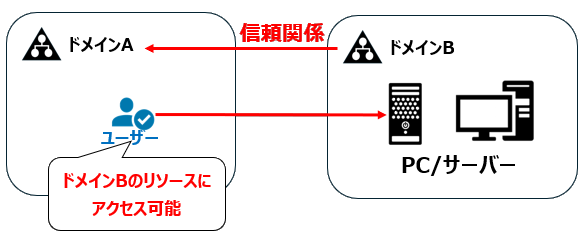

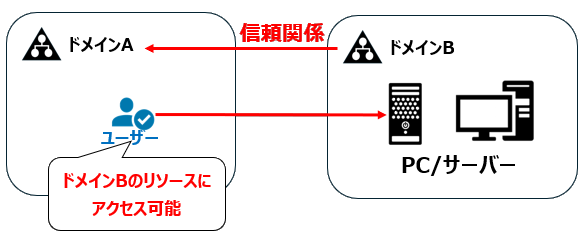

BドメインがAドメインを片方向の信頼関係となっている場合、信頼されているAドメインに所属しているユーザーは、Bドメインのリソースにアクセスすることが可能です。

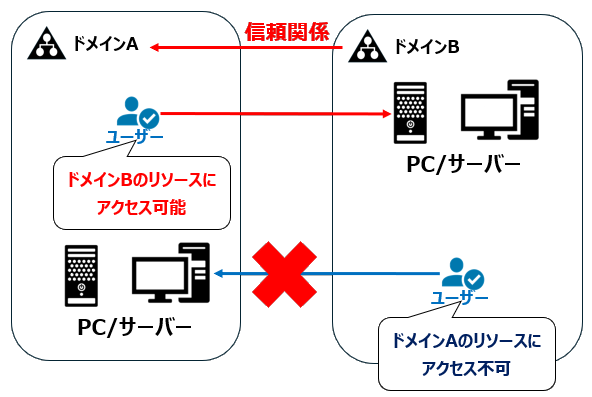

しかし、BドメインはAドメインを信頼していない(=片方向)ので、Aドメインに所属しているユーザーはBドメインのリソースにはアクセスできません。

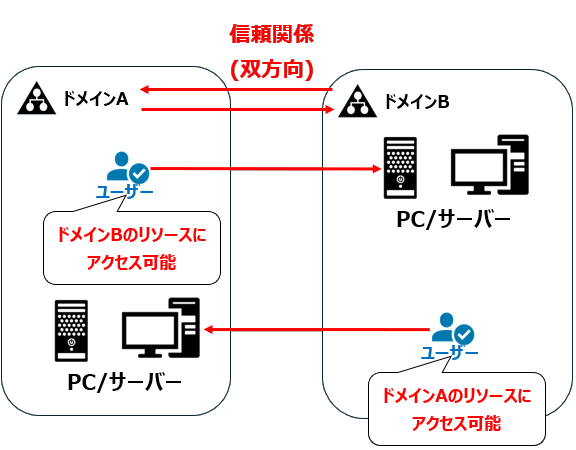

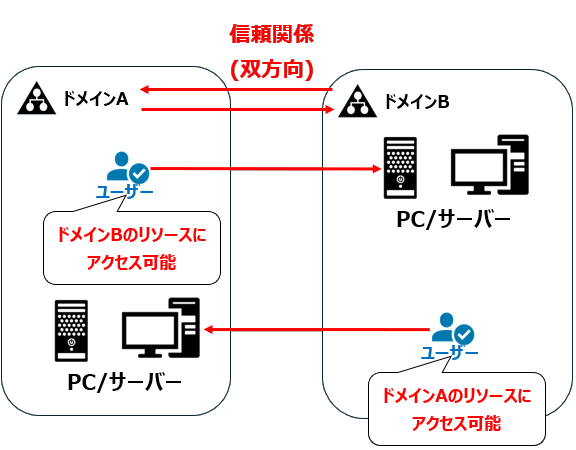

双方向の信頼関係では、AドメインがBドメインを信頼するのと同時に、BドメインもAドメインを信頼するため、どちらのユーザーも相手のドメインのリソースにアクセス可能となります。

名前からもわかるかもしれませんが、片方向は一方通行の信頼関係です。

BドメインがAドメインを片方向の信頼関係となっている場合、信頼されているAドメインに所属しているユーザーは、Bドメインのリソースにアクセスすることが可能です。

しかし、BドメインはAドメインを信頼していない(=片方向)ので、Aドメインに所属しているユーザーはBドメインのリソースにはアクセスできません。

双方向の信頼関係では、AドメインがBドメインを信頼するのと同時に、BドメインもAドメインを信頼するため、どちらのユーザーも相手のドメインのリソースにアクセス可能となります。

| 特性 | 片方向(一方向)信頼 | 双方向信頼 |

|---|---|---|

| 定義 | 信頼元(trusting)ドメインが信頼先(trusted)ドメインからの認証を受け入れる | 両方のドメインが互いの認証を受け入れる |

| アクセス方向 | 信頼先ドメインのユーザーが信頼元ドメインのリソースにアクセス可能 | 両方のドメインのユーザーが互いのリソースにアクセス可能 |

| 設定 | 片方のドメインでのみ設定が必要 | 両方のドメインで設定が必要 |

| 一般的な用途 | 限定的なリソース共有が必要な場合(例:子会社が親会社のリソースのみにアクセス) | 組織間の完全な相互アクセスが必要な場合(例:部門間の協力) |

| セキュリティ | きめ細かいアクセス制御が可能 | 管理が簡単だが、より広範囲なアクセス許可 |

| 図式表現 | ドメインA → ドメインB (ドメインAがドメインBを信頼) |

ドメインA ⇄ ドメインB (両ドメインが互いを信頼) |

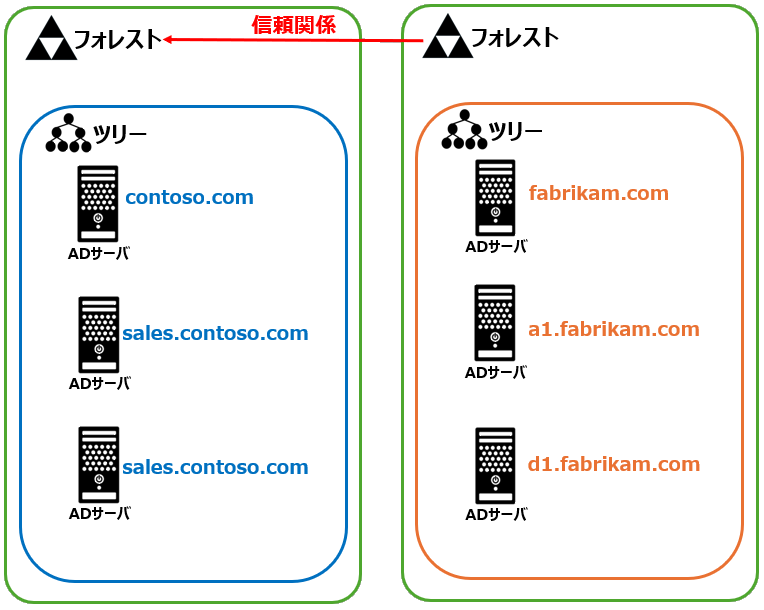

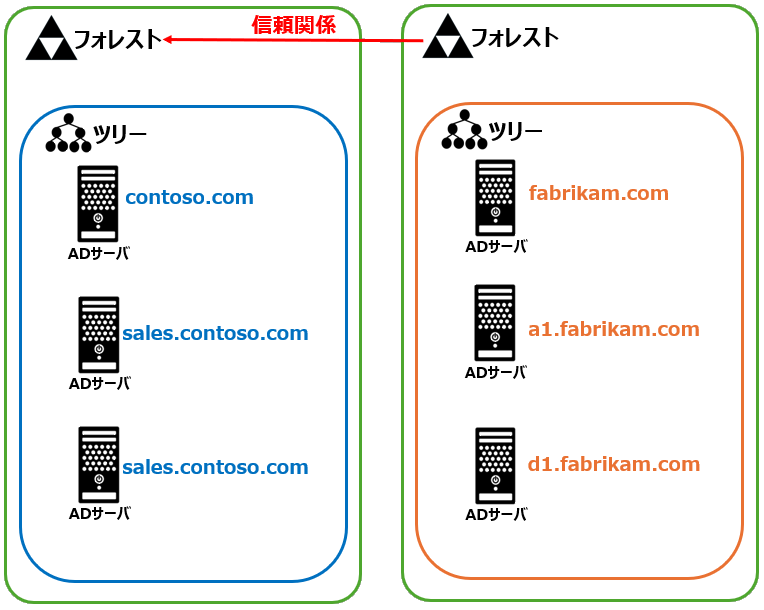

フォレスト間の信頼関係

信頼関係は、ドメイン間での設定が主ですが、フォレストという大きな塊で信頼関係を設定することも可能です。

フォレストはADドメインにおいて、最も大きなグループとなります。

その中には、複数のドメインが所属していることもあります。

フォレスト間の信頼では、所属しているドメイン同士でユーザー認証を共有しあうことができます。

例えば、フォレスト①に所属するAドメインとBドメインが、フォレスト②に所属するCドメインとDドメインのリソースにアクセスできるということです。

フォレスト間の信頼は、かなり大きな括りでの信頼関係となるため所属するリソースに対して大きな影響があります。

そこで、フォレスト間の信頼関係では、所属するドメイン内の特定リソースのみを選択して他のドメインからのアクセス許可する選択的認証という方式も可能です。

この方式を使用することでより細やかな認証制御も可能です。

フォレスト間の信頼もドメインと同様に片方向か双方向の信頼関係が設定できます。

フォレストはADドメインにおいて、最も大きなグループとなります。

その中には、複数のドメインが所属していることもあります。

フォレスト間の信頼では、所属しているドメイン同士でユーザー認証を共有しあうことができます。

例えば、フォレスト①に所属するAドメインとBドメインが、フォレスト②に所属するCドメインとDドメインのリソースにアクセスできるということです。

フォレスト間の信頼は、かなり大きな括りでの信頼関係となるため所属するリソースに対して大きな影響があります。

そこで、フォレスト間の信頼関係では、所属するドメイン内の特定リソースのみを選択して他のドメインからのアクセス許可する選択的認証という方式も可能です。

この方式を使用することでより細やかな認証制御も可能です。

フォレスト間の信頼もドメインと同様に片方向か双方向の信頼関係が設定できます。

| 特性 | 説明 |

|---|---|

| 形態 | 双方向または一方向の信頼関係を設定可能 |

| 認証形式 | 通常、選択的認証(Selective Authentication)またはフォレスト全体の認証(Forest-wide Authentication)を使用 |

| セキュリティ | Kerberos認証による強固なセキュリティ保護 |

| 推移性 | デフォルトでは非推移的(他のフォレストへ信頼が自動的に伝搬しない) |

| 用途 | 合併・買収、独立した事業部門、異なるセキュリティ境界が必要な組織など |

まとめ

Active Directoryの信頼関係は、単なる技術的な概念ではなく、組織のネットワーク設計と運用において極めて重要な役割を担っています。

適切な信頼関係を構築できていないと、異なるドメイン間の認証が円滑に行われず、ユーザーやシステムのアクセスに想定外の制約が生じてしまう可能性があります。

片方向・双方向の違いや、フォレスト間の信頼関係を正しく理解し、設計に活かすことができれば、複数のドメインを持つ環境でも柔軟な認証フローを実現し、管理負担を大幅に軽減できます。

この知識を持たずにActive Directoryを運用することは、橋の構造を理解せずに長距離の道を渡るようなものです。

信頼関係が適切に設定されていれば、組織のIT基盤はスムーズに機能し、セキュリティと利便性のバランスを保つことができます。

逆に、不適切な設計では、認証遅延やアクセス権限の混乱が発生し、運用担当者は不要なトラブルシューティングに追われることになるでしょう。

今まさにあなたの環境における信頼関係の設定を見直すべきタイミングかもしれません。

この記事を参考に、適切な信頼関係の構築と運用を進め、組織のITインフラをより強固なものへと進化させてください。

確かな設計と運用こそが、安全で効率的なネットワークの基盤を築く鍵となります。

適切な信頼関係を構築できていないと、異なるドメイン間の認証が円滑に行われず、ユーザーやシステムのアクセスに想定外の制約が生じてしまう可能性があります。

片方向・双方向の違いや、フォレスト間の信頼関係を正しく理解し、設計に活かすことができれば、複数のドメインを持つ環境でも柔軟な認証フローを実現し、管理負担を大幅に軽減できます。

この知識を持たずにActive Directoryを運用することは、橋の構造を理解せずに長距離の道を渡るようなものです。

信頼関係が適切に設定されていれば、組織のIT基盤はスムーズに機能し、セキュリティと利便性のバランスを保つことができます。

逆に、不適切な設計では、認証遅延やアクセス権限の混乱が発生し、運用担当者は不要なトラブルシューティングに追われることになるでしょう。

今まさにあなたの環境における信頼関係の設定を見直すべきタイミングかもしれません。

この記事を参考に、適切な信頼関係の構築と運用を進め、組織のITインフラをより強固なものへと進化させてください。

確かな設計と運用こそが、安全で効率的なネットワークの基盤を築く鍵となります。