ユーザーとグループの管理

ADユーザーとは

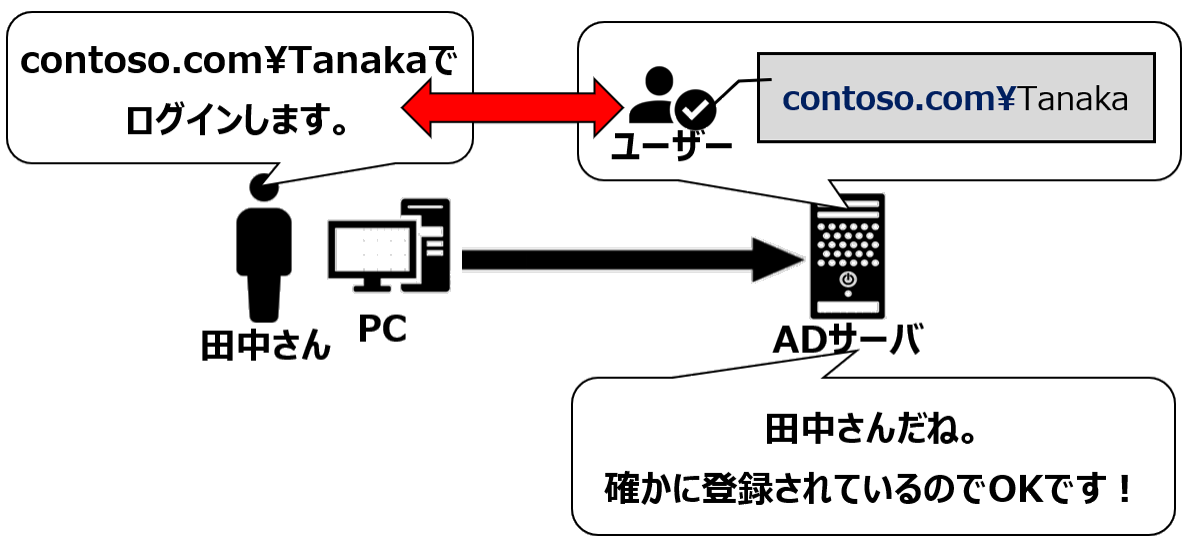

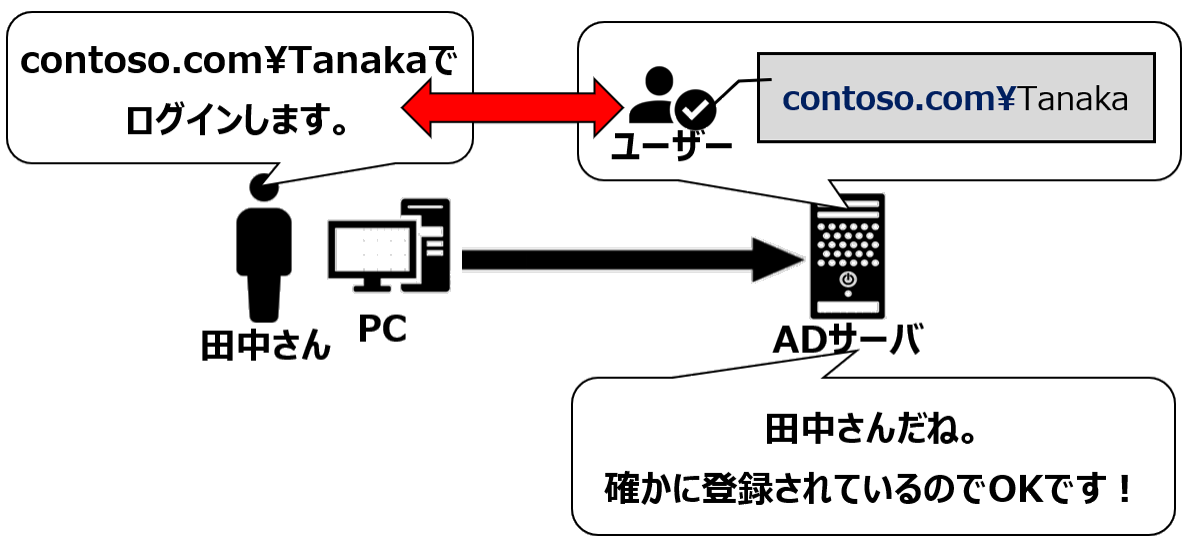

Active Directoryユーザー(ADユーザー)とは、Windows Server環境のActive Directory内で管理される個人アカウントを指します。

各ユーザーは一意のセキュリティ識別子(SID)を持ち、このIDはドメイン内での認証と権限管理の基盤となります。

ADユーザーアカウントには、表示名、ログオン名(UPN形式とNetBIOS形式)、パスワード、メールアドレス、電話番号、所属部署、役職などの属性情報が含まれており、これらは管理者によって設定・変更が可能です。

ADユーザーは認証の基本単位であり、ネットワークリソースへのアクセス時に認証情報として機能します。

ユーザーアカウントは有効・無効の状態管理ができ、アカウントロックアウトポリシーやパスワード複雑性の要件、パスワード有効期限などのセキュリティポリシーが適用されます。

ADユーザーは組織単位(OU)に配置され、これによってグループポリシーの適用や管理権限の委任が効率的に行えます。

また、ユーザーには直接的な権限付与だけでなく、グループメンバーシップを通じた間接的な権限付与も可能です。

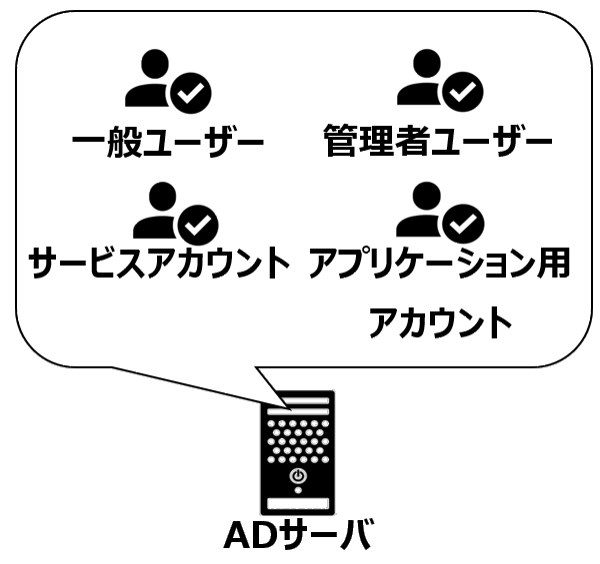

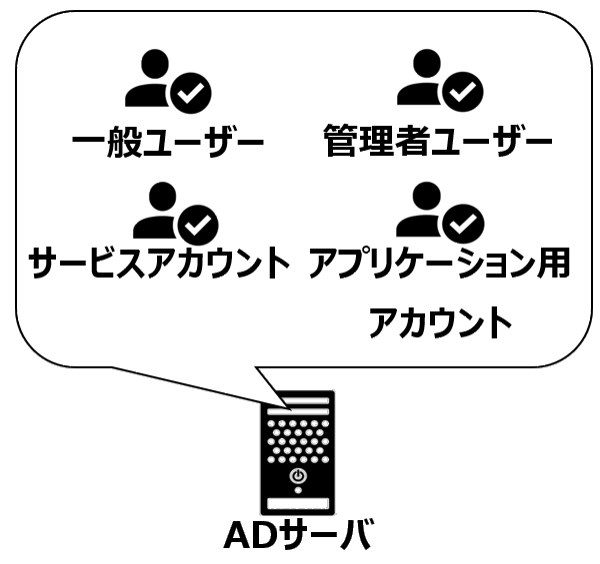

ADユーザーのタイプには、一般ユーザー、管理者アカウント、サービスアカウント、アプリケーション用アカウントなどがあり、それぞれの用途に応じたセキュリティ設定が可能です。

ユーザーアカウントの管理には、Active Directory管理センターやActive Directory ユーザーとコンピューターなどの管理ツールが利用され、PowerShellコマンドレットを使用した自動化や一括処理も可能です。

ADユーザーの監査ログ設定により、ログオン試行やアカウント使用状況の追跡が可能となり、セキュリティ監視やコンプライアンス要件の達成に役立ちます。

さらに、ADユーザーはOffice 365やAzure ADなどのクラウドサービスと連携することで、ハイブリッド環境での統合認証を実現することも可能です。

クレームベース認証やマルチファクター認証など、高度な認証メカニズムもADユーザーアカウントに適用できます。

各ユーザーは一意のセキュリティ識別子(SID)を持ち、このIDはドメイン内での認証と権限管理の基盤となります。

ADユーザーアカウントには、表示名、ログオン名(UPN形式とNetBIOS形式)、パスワード、メールアドレス、電話番号、所属部署、役職などの属性情報が含まれており、これらは管理者によって設定・変更が可能です。

ADユーザーは認証の基本単位であり、ネットワークリソースへのアクセス時に認証情報として機能します。

ユーザーアカウントは有効・無効の状態管理ができ、アカウントロックアウトポリシーやパスワード複雑性の要件、パスワード有効期限などのセキュリティポリシーが適用されます。

ADユーザーは組織単位(OU)に配置され、これによってグループポリシーの適用や管理権限の委任が効率的に行えます。

また、ユーザーには直接的な権限付与だけでなく、グループメンバーシップを通じた間接的な権限付与も可能です。

ADユーザーのタイプには、一般ユーザー、管理者アカウント、サービスアカウント、アプリケーション用アカウントなどがあり、それぞれの用途に応じたセキュリティ設定が可能です。

ユーザーアカウントの管理には、Active Directory管理センターやActive Directory ユーザーとコンピューターなどの管理ツールが利用され、PowerShellコマンドレットを使用した自動化や一括処理も可能です。

ADユーザーの監査ログ設定により、ログオン試行やアカウント使用状況の追跡が可能となり、セキュリティ監視やコンプライアンス要件の達成に役立ちます。

さらに、ADユーザーはOffice 365やAzure ADなどのクラウドサービスと連携することで、ハイブリッド環境での統合認証を実現することも可能です。

クレームベース認証やマルチファクター認証など、高度な認証メカニズムもADユーザーアカウントに適用できます。

セキュリティグループとは

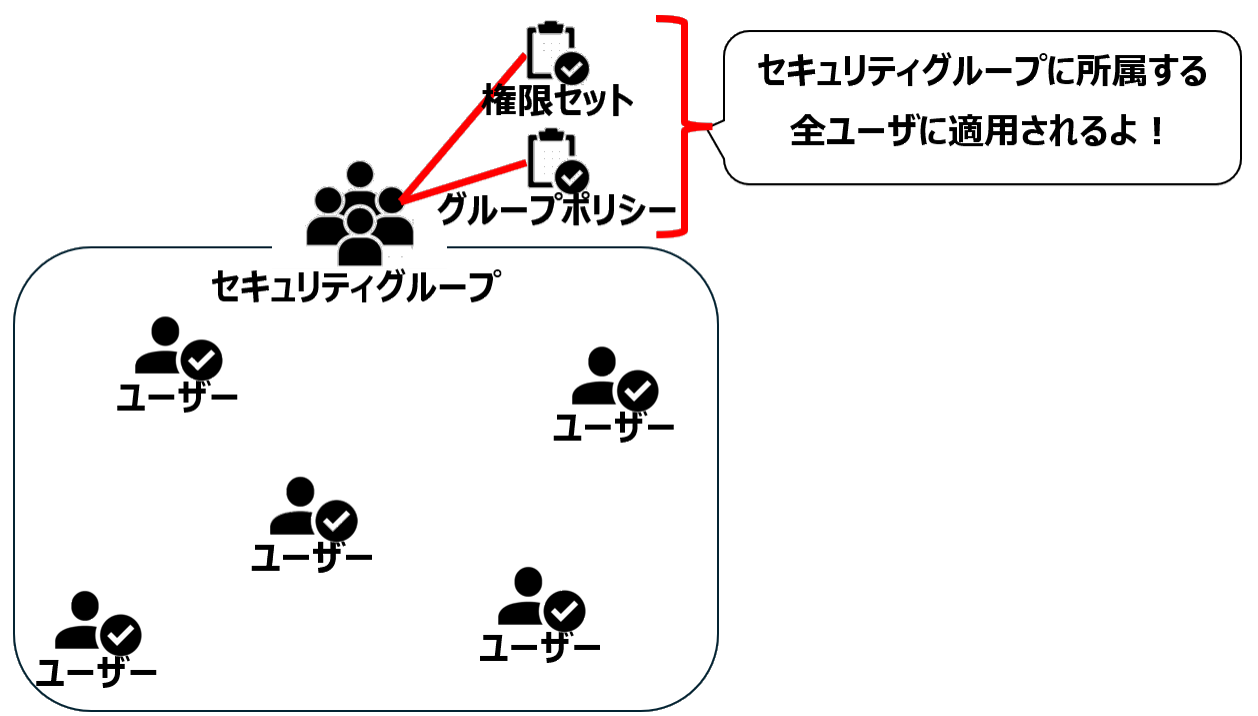

Active Directoryセキュリティグループは、ドメイン内でのアクセス権限と資源へのセキュリティ設定を効率的に管理するための仕組みです。

セキュリティグループは、ユーザーやコンピューター、その他のグループをメンバーとして含むコンテナとして機能し、各グループも一意のセキュリティ識別子(SID)を持ちます。

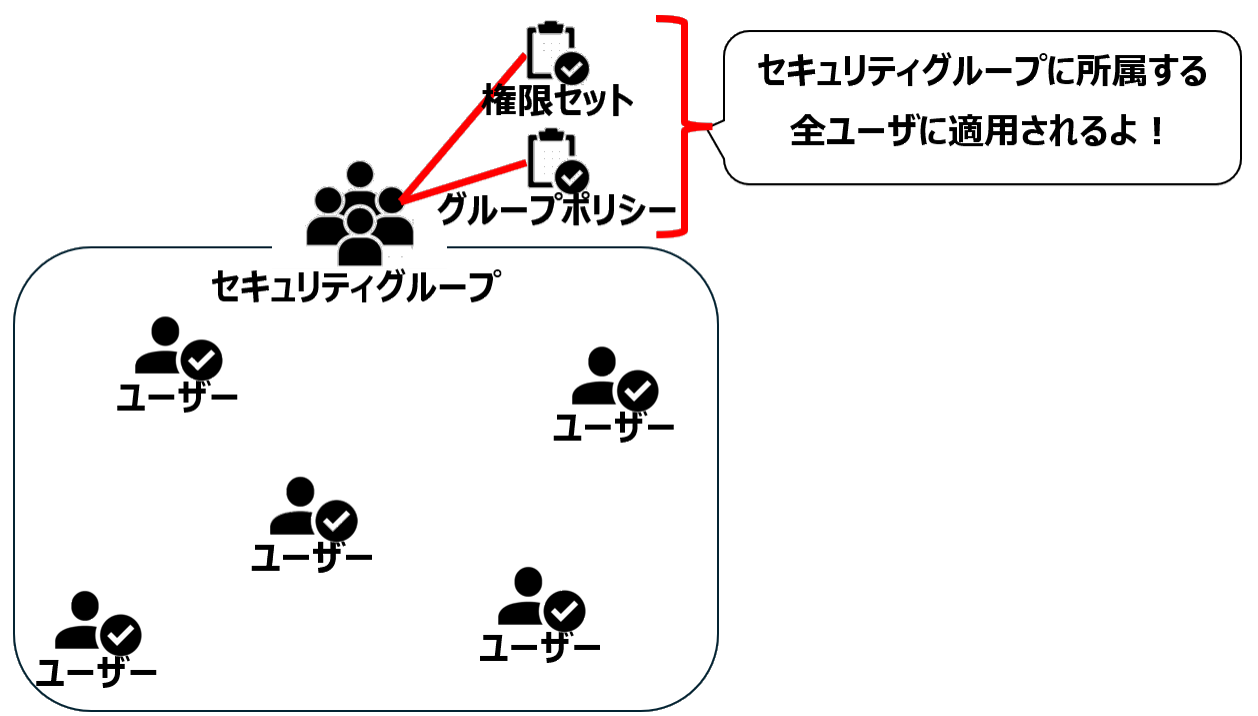

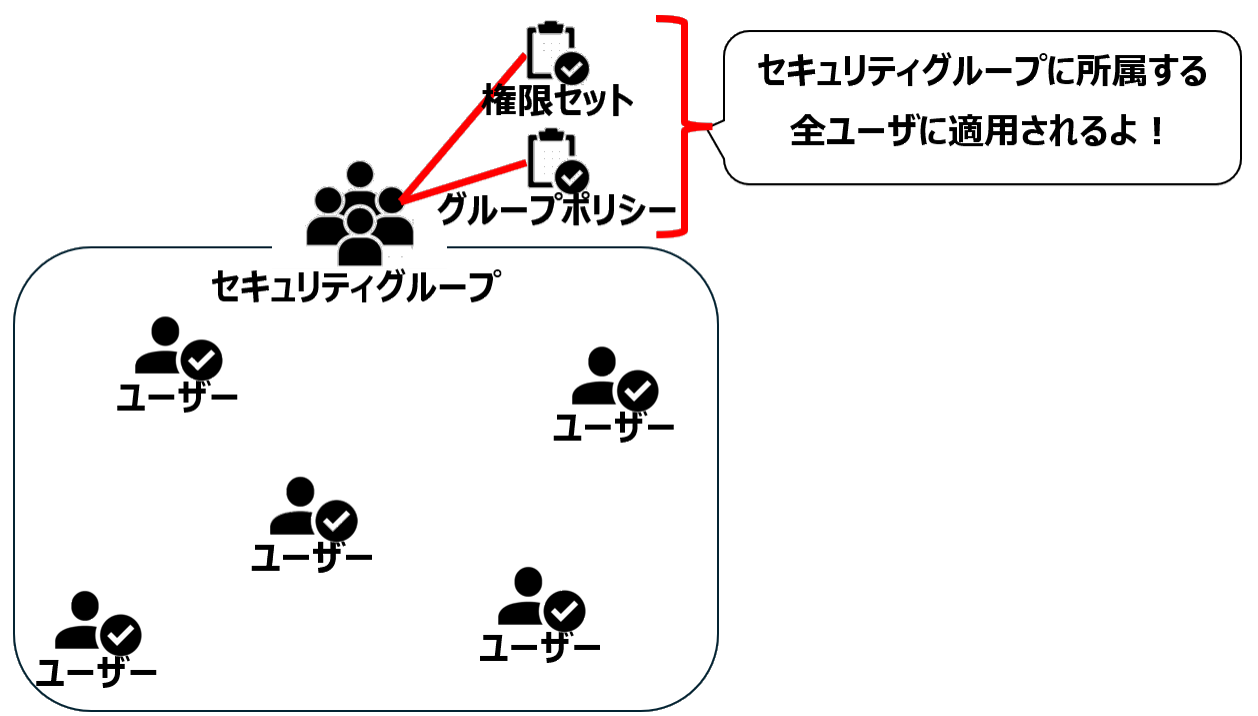

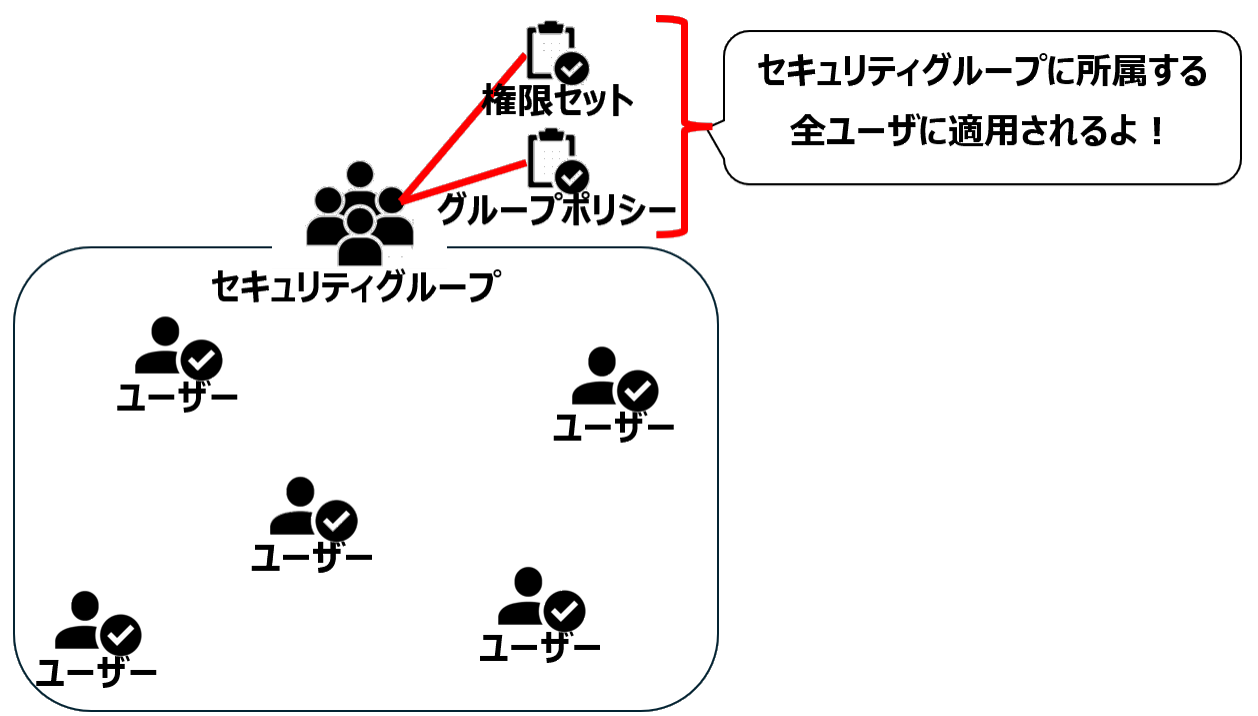

セキュリティグループの主要な役割は、複数のユーザーに対して統一された権限セットを一括で適用することで、個別にアクセス権を設定する管理上の負担を大幅に削減できる点にあります。

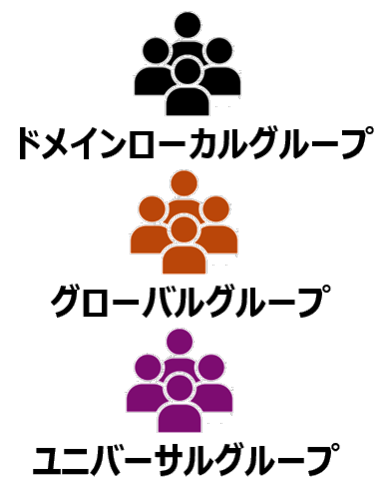

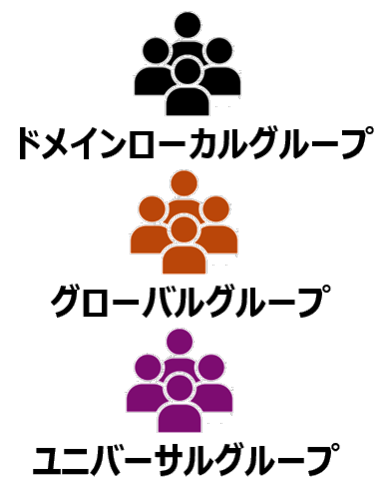

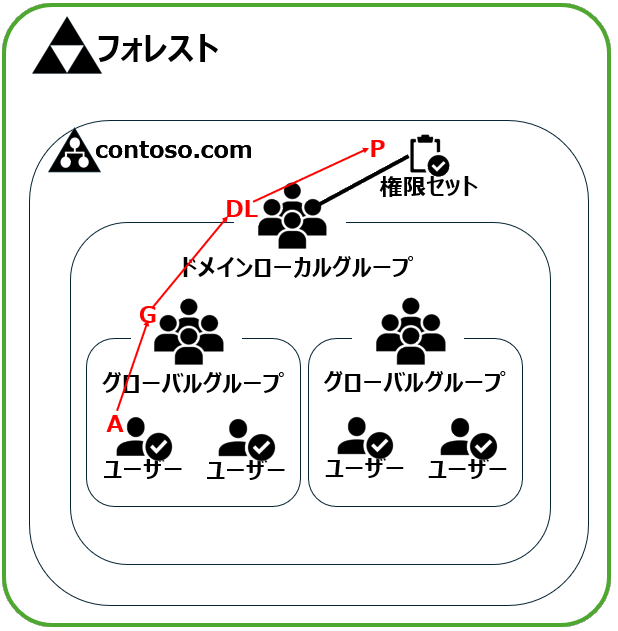

グループには、ドメインローカルグループ・グローバルグループ・ユニバーサルグループという3つのスコープがあり、それぞれ異なる用途と適用範囲を持ちます。

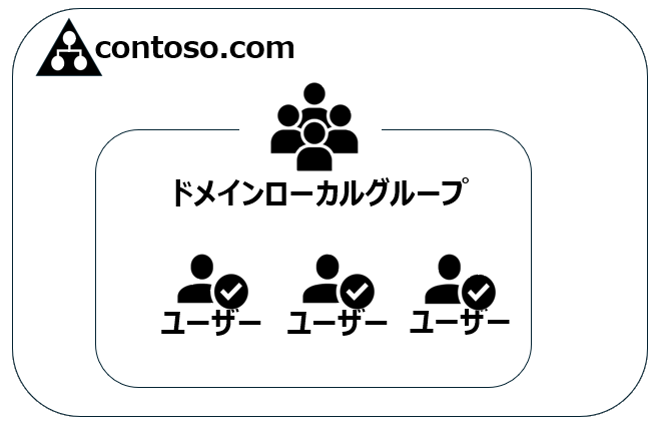

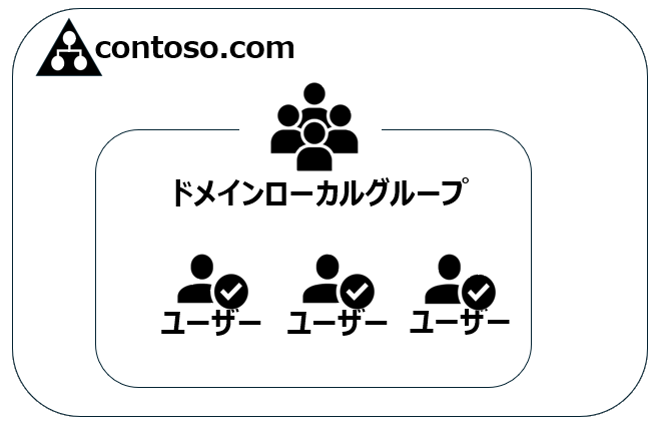

ドメインローカルグループは主にリソースアクセスの管理に使用され、そのドメイン内のリソースに対する権限付与に最適です。

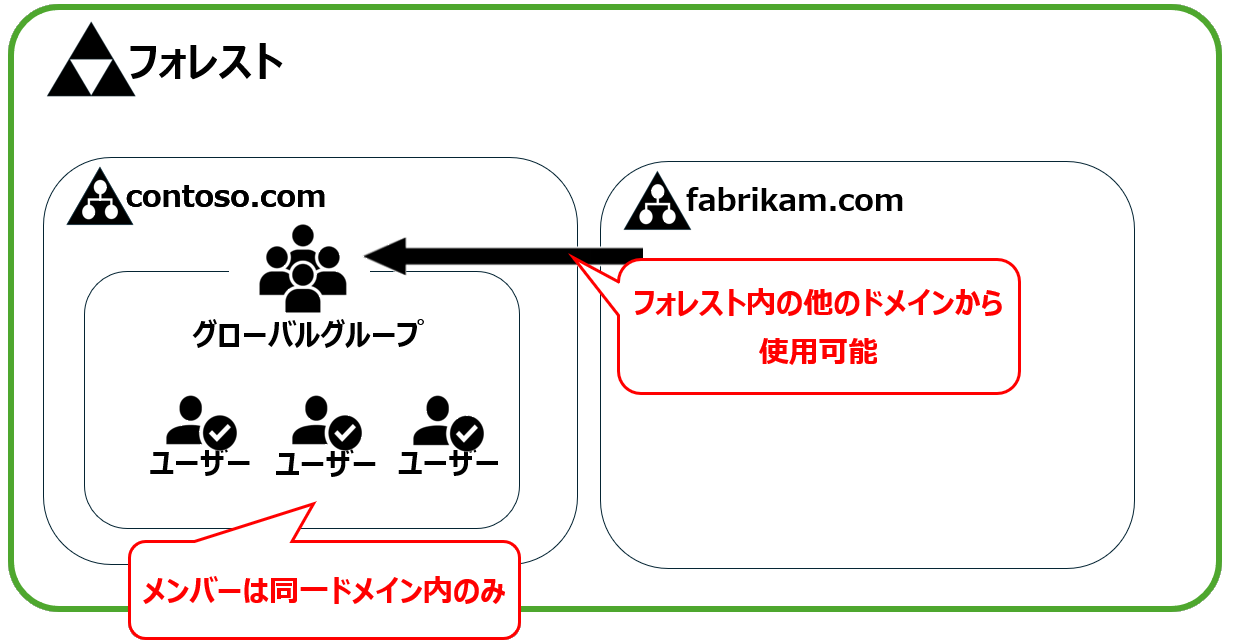

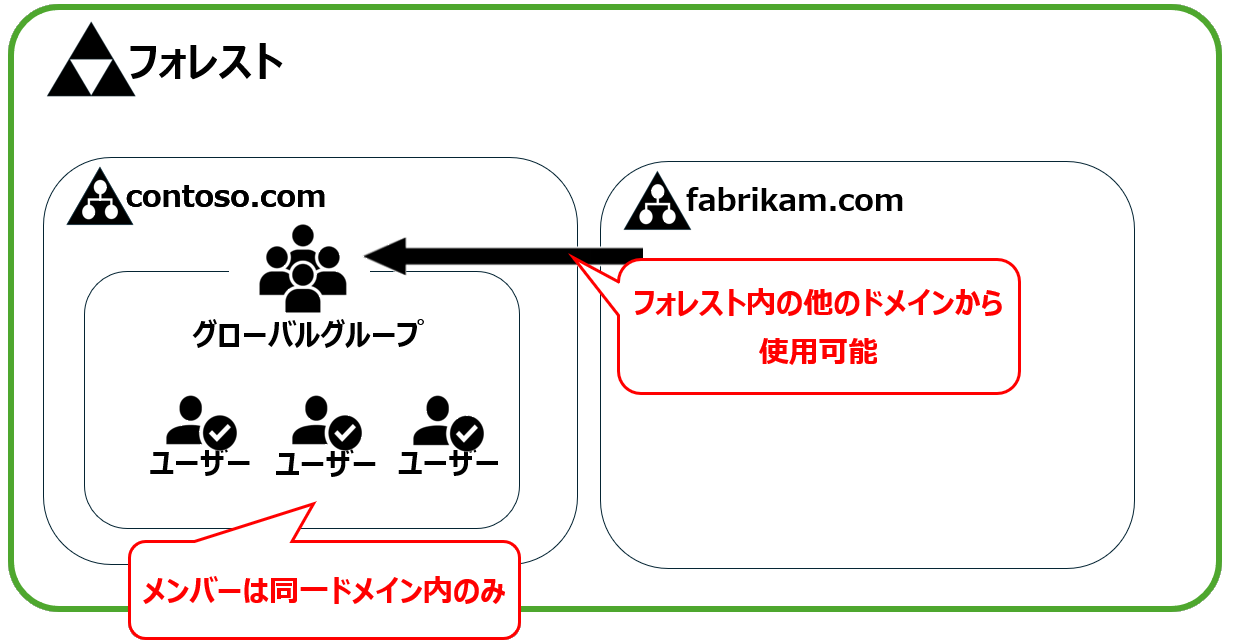

グローバルグループは主にユーザーをロール(役割)やビジネス機能に基づいて分類するために使用され、同一ドメイン内のアカウントのみをメンバーとすることができます。

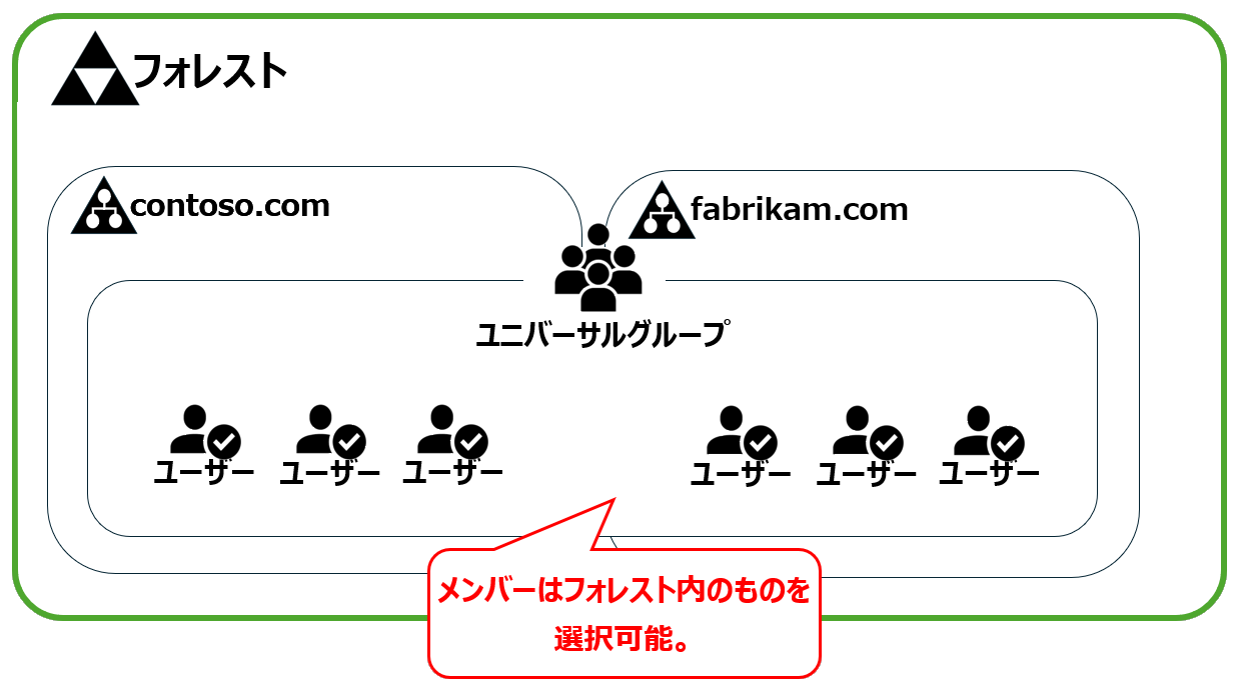

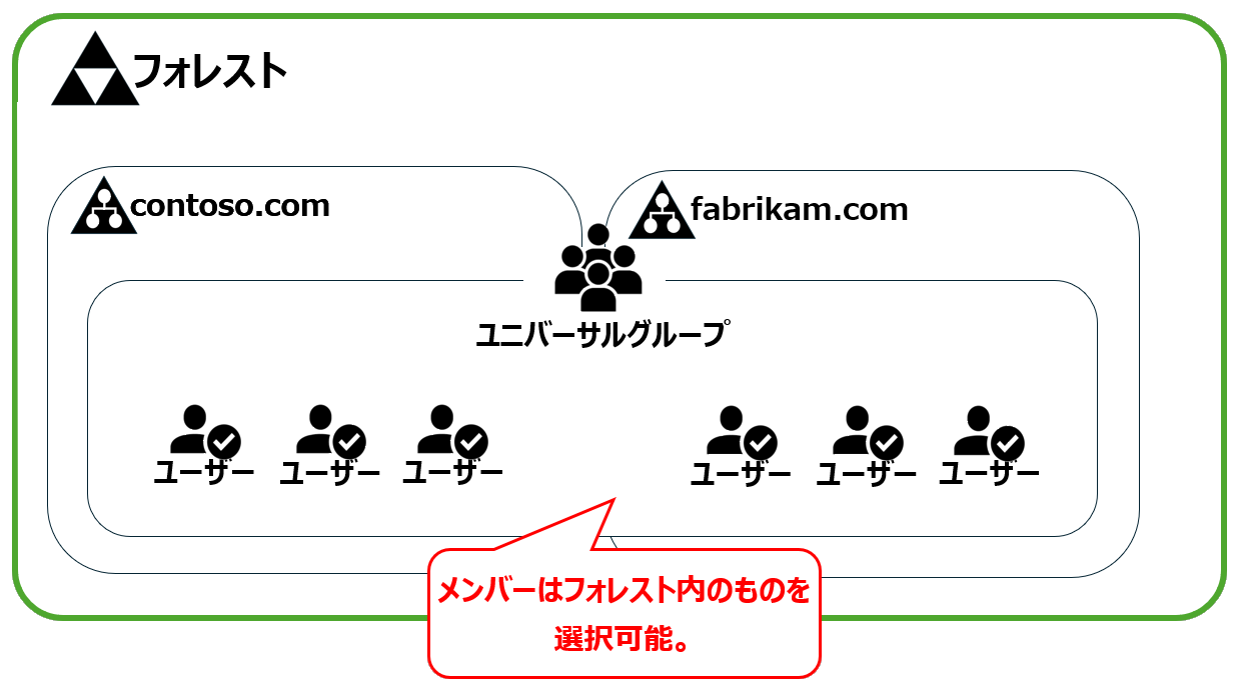

ユニバーサルグループはフォレスト全体で認識され、複数のドメインにまたがるアクセス権限の管理に使用されます。

セキュリティグループには入れ子構造(ネスティング)を作成でき、グループ内にグループを配置することで階層的な権限管理が可能です。

また、グループのプロパティには「保護されたグループ」設定など、高度なセキュリティオプションも含まれており、特に重要なアカウントやグループを保護できます。

管理者はActive Directory管理ツールやPowerShellを使用してグループメンバーシップやグループのプロパティを管理し、定期的なグループメンバーシップの見直しや監査を行うことで、適切な権限管理を維持することが重要です。

セキュリティグループは単にファイルやフォルダへのアクセス制御だけでなく、アプリケーションの権限管理やネットワークポリシー、グループポリシーの条件付き適用など、さまざまなセキュリティ機能の基盤として活用されています。

セキュリティグループは、ユーザーやコンピューター、その他のグループをメンバーとして含むコンテナとして機能し、各グループも一意のセキュリティ識別子(SID)を持ちます。

セキュリティグループの主要な役割は、複数のユーザーに対して統一された権限セットを一括で適用することで、個別にアクセス権を設定する管理上の負担を大幅に削減できる点にあります。

グループには、ドメインローカルグループ・グローバルグループ・ユニバーサルグループという3つのスコープがあり、それぞれ異なる用途と適用範囲を持ちます。

ドメインローカルグループは主にリソースアクセスの管理に使用され、そのドメイン内のリソースに対する権限付与に最適です。

グローバルグループは主にユーザーをロール(役割)やビジネス機能に基づいて分類するために使用され、同一ドメイン内のアカウントのみをメンバーとすることができます。

ユニバーサルグループはフォレスト全体で認識され、複数のドメインにまたがるアクセス権限の管理に使用されます。

セキュリティグループには入れ子構造(ネスティング)を作成でき、グループ内にグループを配置することで階層的な権限管理が可能です。

また、グループのプロパティには「保護されたグループ」設定など、高度なセキュリティオプションも含まれており、特に重要なアカウントやグループを保護できます。

管理者はActive Directory管理ツールやPowerShellを使用してグループメンバーシップやグループのプロパティを管理し、定期的なグループメンバーシップの見直しや監査を行うことで、適切な権限管理を維持することが重要です。

セキュリティグループは単にファイルやフォルダへのアクセス制御だけでなく、アプリケーションの権限管理やネットワークポリシー、グループポリシーの条件付き適用など、さまざまなセキュリティ機能の基盤として活用されています。

セキュリティグループによる権限管理

Active Directoryのセキュリティグループによる権限管理は、組織内のITリソースへのアクセス制御を効率的に実施するための中核的なプロセスです。

権限管理の基本的な流れは、まず業務要件や役割に基づいて必要なアクセス権限を特定することから始まります。

これらの権限をセキュリティグループに割り当て、次に適切なユーザーをそれらのグループに配置することで、一貫した権限適用が可能になります。

具体的なプロセスとしては、最初にファイルサーバー、共有フォルダ、アプリケーション、データベースなど、保護すべきリソースを特定します。

次に、それらのリソースに対する必要なアクセスレベル(読み取り、変更、フルコントロールなど)を決定します。

そして、リソースのACL(アクセス制御リスト)に適切な権限を持つセキュリティグループを追加します。

一般的な実装パターンとして「RBAC(ロールベースアクセス制御)」があり、これは職務役割に基づいてグループを作成し、権限を付与する方法です。

多くの組織では「最小権限の原則」に従い、ユーザーには業務に必須の権限のみを付与します。

効率的な権限管理のために、直接的なユーザー権限付与は避け、グループを介して権限を付与することがベストプラクティスです。

権限の継承も重要な概念で、親フォルダに設定した権限は、特に上書きしない限り子フォルダに継承されます。

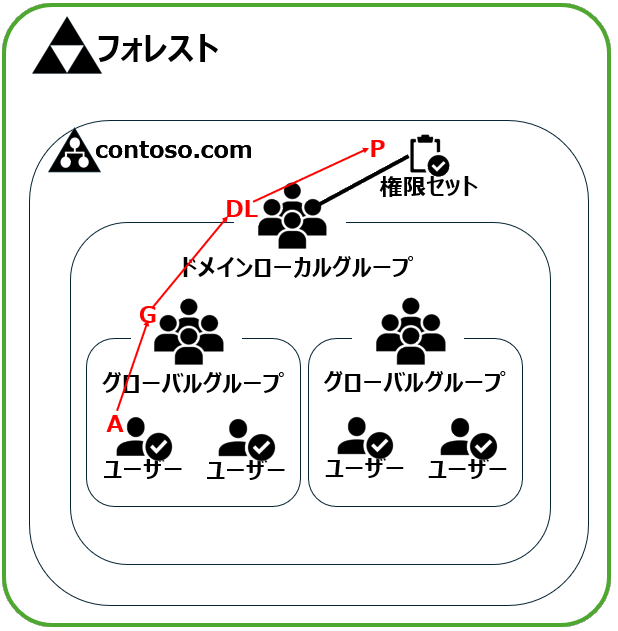

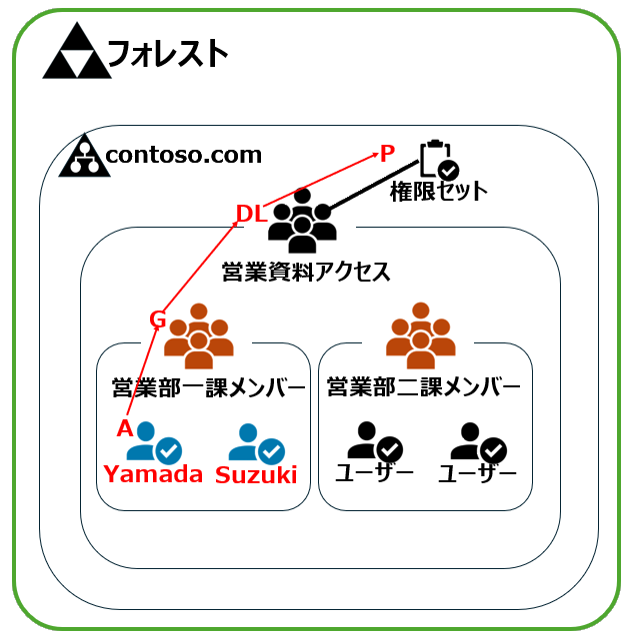

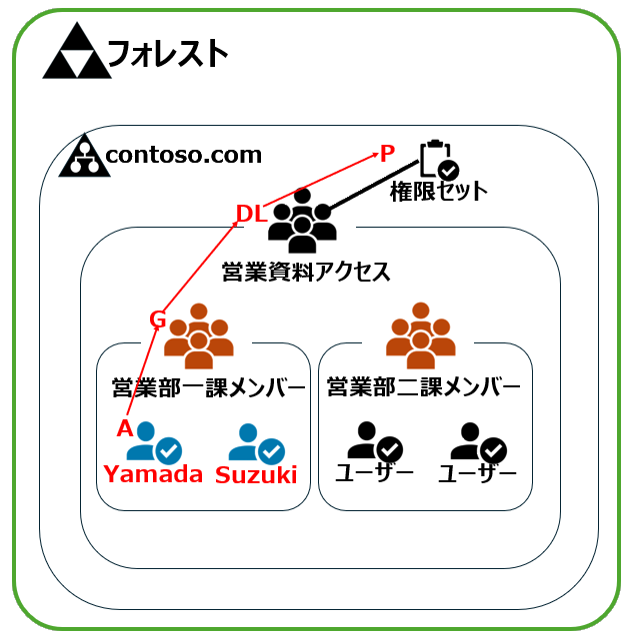

適切なグループ構造を実現するために、多くの組織ではAGDLP(Account-Global-Domain Local-Permission)モデルを採用しています。

このモデルでは、まずユーザーアカウントをグローバルグループに配置し(役割ベース)、次にこれらのグローバルグループをドメインローカルグループに入れて(リソースベース)、最終的にドメインローカルグループにリソースへの権限を付与します。

権限変更時には、グループメンバーシップを変更するだけで多数のユーザーに対する権限変更が一度に可能となり、管理効率が大幅に向上します。

例えば、営業部一課に新しく来た山田さんと鈴木さんがいた時に、この2人に営業資料へのアクセスを付与したいとします。

この場合は、営業部一課のグローバルグループに所属させます。

すると営業部一課が所属しているドメインローカルグループの権限を受け取ることができます。

この時、営業部一課はこの課に所属する課員を全て登録するグローバルグループとして存在し、すべての課員に一律の権限を付与できます。

もちろん特定の課員に権限を追加することも可能です。

その場合は、「営業部一課特定案件対応」というグローバルグループに所属させるなど新たなロールのグループを作成します。

このグループを権限が付いたドメインローカルグループに所属させるという考え方です。

また、定期的な権限レビューやグループメンバーシップの監査、権限変更の記録は、適切なアクセス制御を維持するために不可欠です。

グループポリシーと組み合わせることで、より詳細なセキュリティ設定も可能になります。

例えば、特定のセキュリティグループメンバーに対してのみ適用されるポリシーを設定できます。

高度なセキュリティ環境では、特権アクセス管理(PAM)や条件付きアクセスポリシーと組み合わせて、よりダイナミックで文脈依存的なアクセス制御を実装することも可能です。

このように、セキュリティグループによる権限管理は、単なるリソース保護だけでなく、コンプライアンス要件の達成やセキュリティリスクの軽減、管理効率の向上など、多面的な価値を組織にもたらします。

権限管理の基本的な流れは、まず業務要件や役割に基づいて必要なアクセス権限を特定することから始まります。

これらの権限をセキュリティグループに割り当て、次に適切なユーザーをそれらのグループに配置することで、一貫した権限適用が可能になります。

具体的なプロセスとしては、最初にファイルサーバー、共有フォルダ、アプリケーション、データベースなど、保護すべきリソースを特定します。

次に、それらのリソースに対する必要なアクセスレベル(読み取り、変更、フルコントロールなど)を決定します。

そして、リソースのACL(アクセス制御リスト)に適切な権限を持つセキュリティグループを追加します。

一般的な実装パターンとして「RBAC(ロールベースアクセス制御)」があり、これは職務役割に基づいてグループを作成し、権限を付与する方法です。

多くの組織では「最小権限の原則」に従い、ユーザーには業務に必須の権限のみを付与します。

効率的な権限管理のために、直接的なユーザー権限付与は避け、グループを介して権限を付与することがベストプラクティスです。

権限の継承も重要な概念で、親フォルダに設定した権限は、特に上書きしない限り子フォルダに継承されます。

適切なグループ構造を実現するために、多くの組織ではAGDLP(Account-Global-Domain Local-Permission)モデルを採用しています。

このモデルでは、まずユーザーアカウントをグローバルグループに配置し(役割ベース)、次にこれらのグローバルグループをドメインローカルグループに入れて(リソースベース)、最終的にドメインローカルグループにリソースへの権限を付与します。

権限変更時には、グループメンバーシップを変更するだけで多数のユーザーに対する権限変更が一度に可能となり、管理効率が大幅に向上します。

例えば、営業部一課に新しく来た山田さんと鈴木さんがいた時に、この2人に営業資料へのアクセスを付与したいとします。

この場合は、営業部一課のグローバルグループに所属させます。

すると営業部一課が所属しているドメインローカルグループの権限を受け取ることができます。

この時、営業部一課はこの課に所属する課員を全て登録するグローバルグループとして存在し、すべての課員に一律の権限を付与できます。

もちろん特定の課員に権限を追加することも可能です。

その場合は、「営業部一課特定案件対応」というグローバルグループに所属させるなど新たなロールのグループを作成します。

このグループを権限が付いたドメインローカルグループに所属させるという考え方です。

また、定期的な権限レビューやグループメンバーシップの監査、権限変更の記録は、適切なアクセス制御を維持するために不可欠です。

グループポリシーと組み合わせることで、より詳細なセキュリティ設定も可能になります。

例えば、特定のセキュリティグループメンバーに対してのみ適用されるポリシーを設定できます。

高度なセキュリティ環境では、特権アクセス管理(PAM)や条件付きアクセスポリシーと組み合わせて、よりダイナミックで文脈依存的なアクセス制御を実装することも可能です。

このように、セキュリティグループによる権限管理は、単なるリソース保護だけでなく、コンプライアンス要件の達成やセキュリティリスクの軽減、管理効率の向上など、多面的な価値を組織にもたらします。

まとめ

ADユーザーおよびセキュリティグループによる権限制御の概念を解説しました。

これらの内容は座額ベースのため、具体的な管理方法にまで手が及ぶものではないですが、この知識がベースに実践があります。

今回紹介したAGDLPモデル等、この概念を知らずにベストプラクティスに沿った構成の設計はできません。

是非、まずは知識を蓄えていってください。

これらの内容は座額ベースのため、具体的な管理方法にまで手が及ぶものではないですが、この知識がベースに実践があります。

今回紹介したAGDLPモデル等、この概念を知らずにベストプラクティスに沿った構成の設計はできません。

是非、まずは知識を蓄えていってください。