フォワードプロキシのアクセス制御

アクセス制御機能の概要

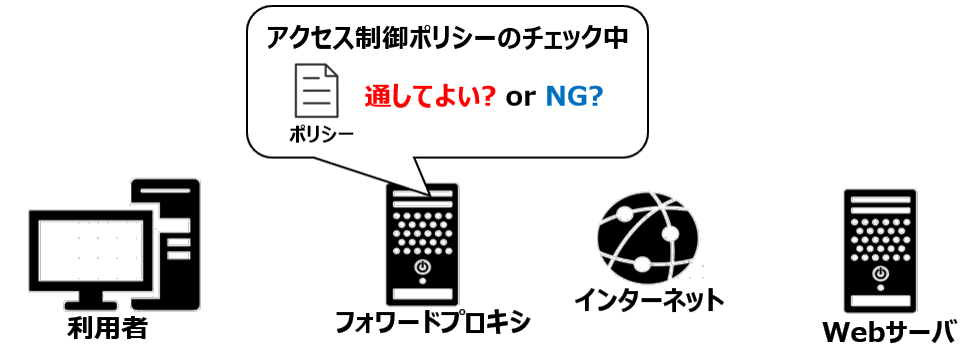

フォワードプロキシのアクセス制御機能は、組織のネットワークセキュリティポリシーを実装し、インターネットリソースへのアクセスを管理するための重要な仕組みです。

この機能により、組織は従業員がアクセスできるウェブコンテンツの種類を制限し、潜在的なセキュリティリスクから保護しながら、生産性を維持することができます。

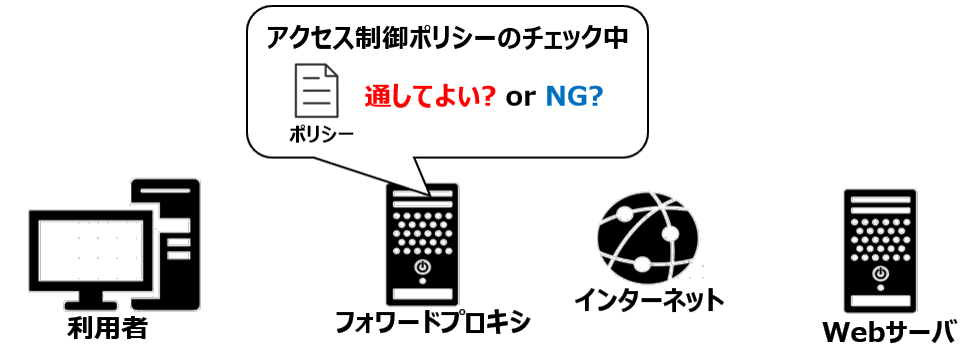

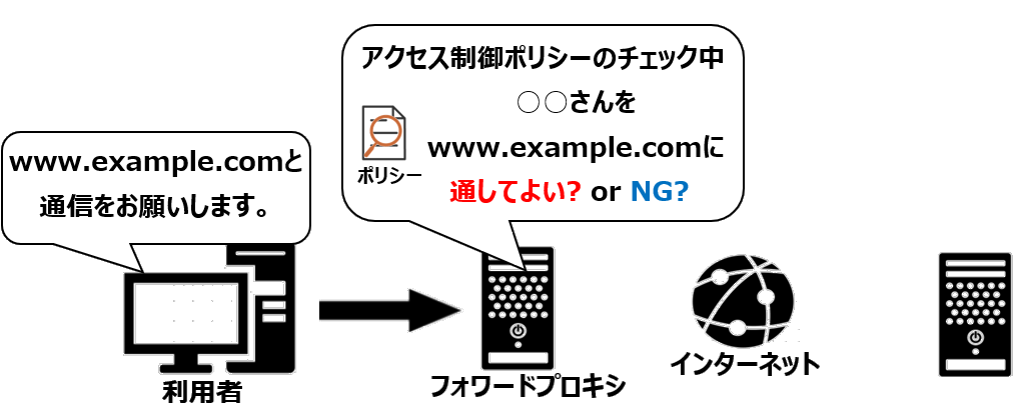

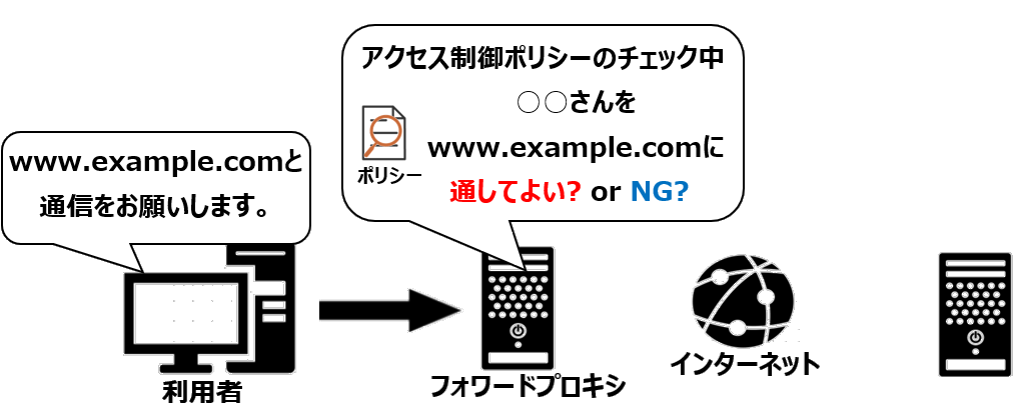

アクセス制御の基本的な考え方は、ユーザーが特定のウェブサイトやコンテンツにアクセスしようとした際に、そのリクエストをプロキシサーバーが評価し、許可するか拒否するかを組織のポリシーに基づいて決定するというものです。

この評価プロセスでは、様々な要素が考慮されます。

宛先のウェブサイトのURLやドメイン、コンテンツのカテゴリ、リクエストの時間帯、ユーザーの身元や所属グループなどが判断材料となります。

この機能により、組織は従業員がアクセスできるウェブコンテンツの種類を制限し、潜在的なセキュリティリスクから保護しながら、生産性を維持することができます。

アクセス制御の基本的な考え方は、ユーザーが特定のウェブサイトやコンテンツにアクセスしようとした際に、そのリクエストをプロキシサーバーが評価し、許可するか拒否するかを組織のポリシーに基づいて決定するというものです。

この評価プロセスでは、様々な要素が考慮されます。

宛先のウェブサイトのURLやドメイン、コンテンツのカテゴリ、リクエストの時間帯、ユーザーの身元や所属グループなどが判断材料となります。

| アクセス制御の種類 | 説明 |

|---|---|

| URL/ドメインフィルタリング | 特定のウェブサイト、ドメイン、またはURLパターンへのアクセスを許可または拒否する基本的な制御方法。ブラックリスト(禁止サイト)とホワイトリスト(許可サイト)の両方のアプローチが可能。 |

| ユーザー/グループベース制御 | 組織内の異なるユーザーやグループ(部署など)ごとに異なるアクセスポリシーを適用。LDAP、Active Directoryなどのディレクトリサービスと連携して実装されることが多い。 |

| 時間ベース制御 | 特定の時間帯(営業時間内/外、昼休みなど)に応じてアクセスポリシーを変更。勤務時間中は特定サイトをブロックし、休憩時間には許可するなどの柔軟な設定が可能。 |

| 帯域制限とクォータ制御 | ユーザーやグループごとに使用できる帯域幅や転送量を制限。大容量ファイルのダウンロードやストリーミングサービスによるネットワーク飽和を防ぐ。 |

URL/ドメインフィルタリング

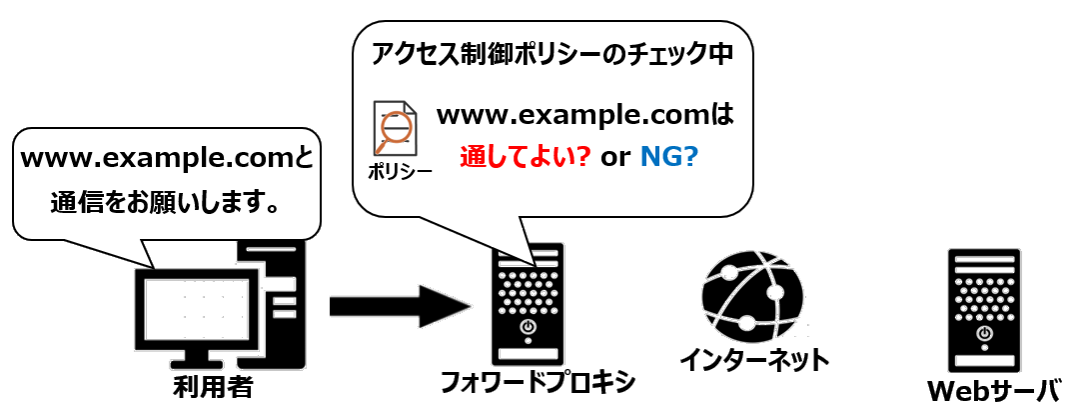

URL/ドメインフィルタリングはフォワードプロキシが提供する最も基本的かつ広く使用されているアクセス制御機能です。

その本質は、ウェブリクエストの宛先URLやドメイン名を評価し、事前に定義されたルールに基づいてアクセスを許可するか拒否するかを決定するシンプルな仕組みにあります。

この技術は、組織のインターネット利用ポリシーを実装するための基盤となっています。

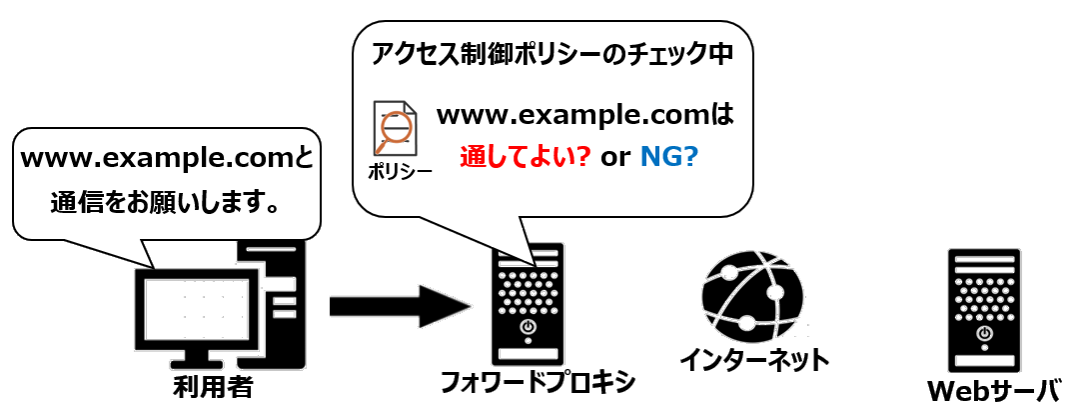

URL/ドメインフィルタリングの基本的な動作原理は、ユーザーがウェブサイトにアクセスしようとすると、プロキシサーバーがそのURLを抽出し、フィルタリングルールと照合するというものです。

このフィルタリングルールは、完全なドメイン名(example.com)、サブドメインを含むドメインパターン(.example.com)、特定のURLパス(example.com/restricted/)、あるいはURLの一部(キーワードマッチング)など、様々な形式で定義できます。URLがブロックリスト(ブラックリスト)に一致する場合、アクセスは拒否され、ユーザーには通常「アクセス拒否」ページが表示されます。

URLがブロックリストに一致せず、または明示的に許可リスト(ホワイトリスト)に含まれている場合は、リクエストが許可されます。

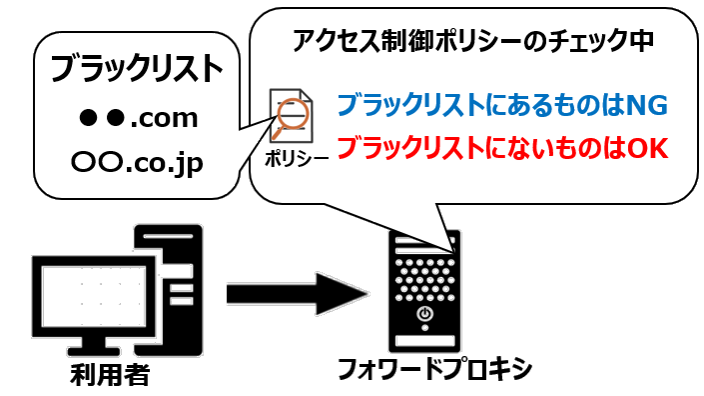

フィルタリングのアプローチには主に二つの方法があります。

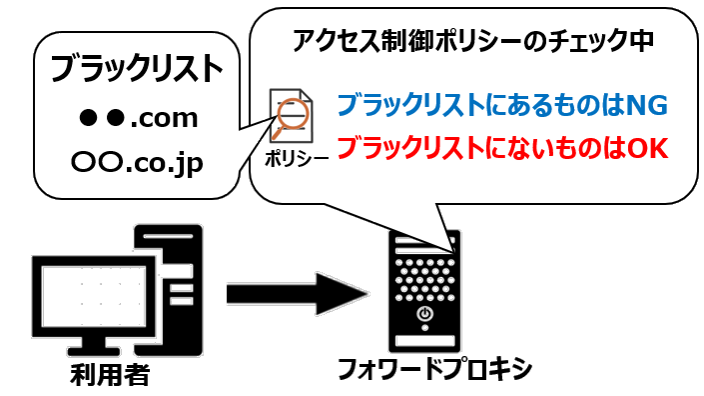

ブラックリスト方式は、特定の有害または不適切なサイトへのアクセスのみをブロックし、それ以外は基本的に許可するアプローチです。

これは比較的許容度の高い環境に適しています。

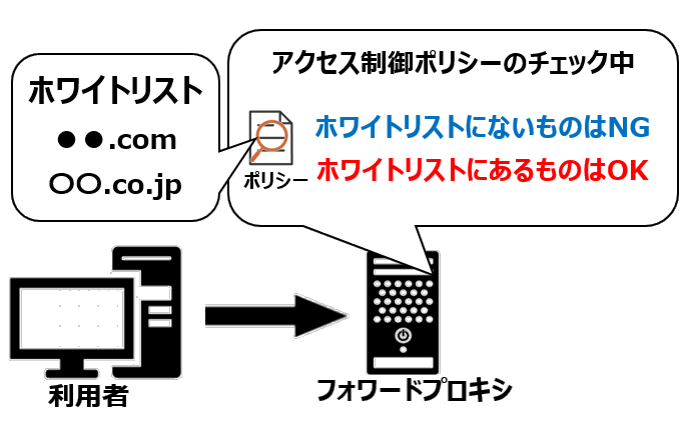

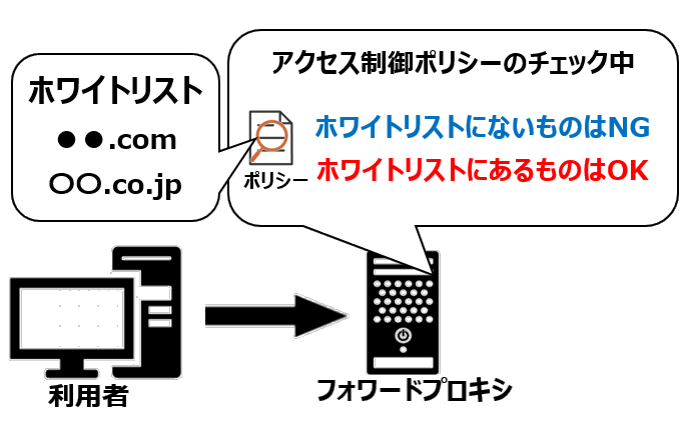

一方、ホワイトリスト方式は、明示的に許可されたサイトにのみアクセスを許可し、それ以外はすべてブロックするより制限的なアプローチです。

厳格なセキュリティ要件がある環境や、特定の業務にのみインターネットアクセスを制限したい場合に適しています。

その本質は、ウェブリクエストの宛先URLやドメイン名を評価し、事前に定義されたルールに基づいてアクセスを許可するか拒否するかを決定するシンプルな仕組みにあります。

この技術は、組織のインターネット利用ポリシーを実装するための基盤となっています。

URL/ドメインフィルタリングの基本的な動作原理は、ユーザーがウェブサイトにアクセスしようとすると、プロキシサーバーがそのURLを抽出し、フィルタリングルールと照合するというものです。

このフィルタリングルールは、完全なドメイン名(example.com)、サブドメインを含むドメインパターン(.example.com)、特定のURLパス(example.com/restricted/)、あるいはURLの一部(キーワードマッチング)など、様々な形式で定義できます。URLがブロックリスト(ブラックリスト)に一致する場合、アクセスは拒否され、ユーザーには通常「アクセス拒否」ページが表示されます。

URLがブロックリストに一致せず、または明示的に許可リスト(ホワイトリスト)に含まれている場合は、リクエストが許可されます。

フィルタリングのアプローチには主に二つの方法があります。

ブラックリスト方式は、特定の有害または不適切なサイトへのアクセスのみをブロックし、それ以外は基本的に許可するアプローチです。

これは比較的許容度の高い環境に適しています。

一方、ホワイトリスト方式は、明示的に許可されたサイトにのみアクセスを許可し、それ以外はすべてブロックするより制限的なアプローチです。

厳格なセキュリティ要件がある環境や、特定の業務にのみインターネットアクセスを制限したい場合に適しています。

ユーザー/グループベース制御

フォワードプロキシにおけるユーザー/グループベース制御は、組織内の異なるユーザーや部門に対して、それぞれの役割や責任に応じた適切なインターネットアクセス権限を提供するための洗練されたアクセス管理メカニズムです。

この機能により、組織は「すべてのユーザーに同一のアクセス制限を適用する」という一律的なアプローチから脱却し、より柔軟で細やかなインターネットアクセスポリシーを実装することが可能になります。

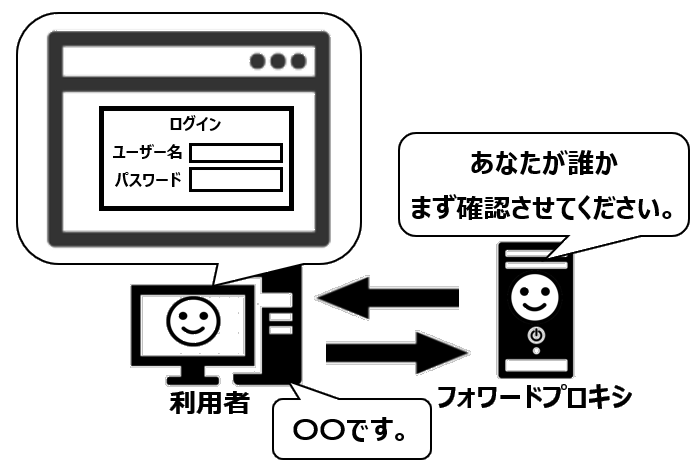

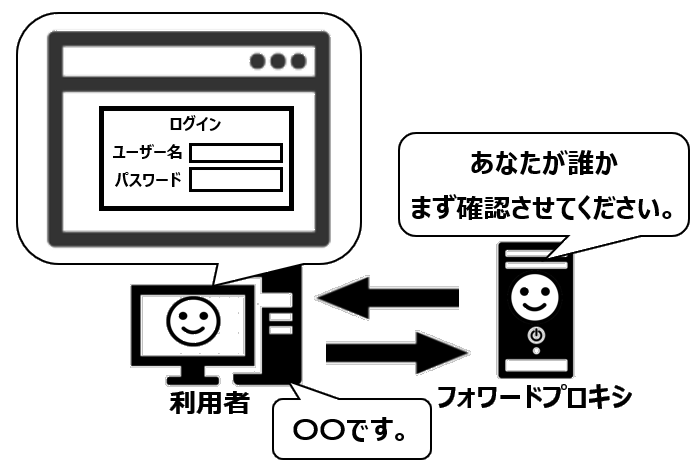

ユーザー/グループベース制御の基本原理は、プロキシサーバーがユーザーの身元を識別し、そのユーザーに関連付けられたポリシーに基づいてウェブリクエストを評価するというものです。

この身元識別は、典型的には認証プロセスを通じて行われます。

ユーザーがインターネットアクセスを開始すると、プロキシサーバーは最初にユーザー認証を要求し、ユーザー名とパスワードなどの認証情報を検証します。

認証が成功すると、プロキシサーバーはそのユーザーのIDを取得し、対応するアクセス権限を適用します。

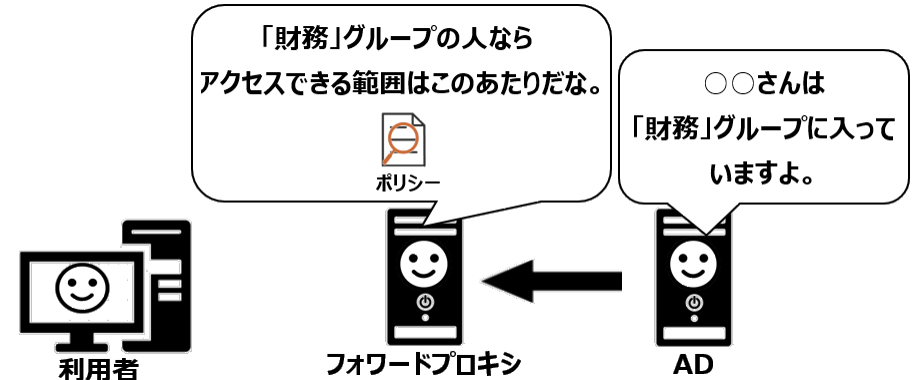

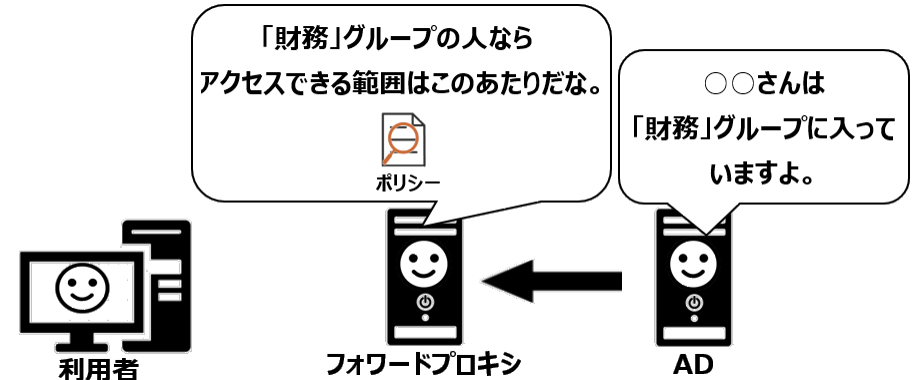

この制御システムの中心的な側面は、既存のディレクトリサービスとの統合です。

多くの組織ではすでに、Active Directory、LDAP、またはその他のディレクトリサービスを通じてユーザーとグループの管理を行っています。

フォワードプロキシはこれらのディレクトリと連携することで、既存のユーザー構造とグループメンバーシップを活用します。

例えば、Active Directoryのセキュリティグループに基づいて、「マーケティング」「財務」「IT」などの部門ごとに異なるインターネットアクセスポリシーを定義することができます。

これにより、管理者は別個のユーザーデータベースを維持する必要がなく、ユーザー情報の一元管理が可能になります。

この機能により、組織は「すべてのユーザーに同一のアクセス制限を適用する」という一律的なアプローチから脱却し、より柔軟で細やかなインターネットアクセスポリシーを実装することが可能になります。

ユーザー/グループベース制御の基本原理は、プロキシサーバーがユーザーの身元を識別し、そのユーザーに関連付けられたポリシーに基づいてウェブリクエストを評価するというものです。

この身元識別は、典型的には認証プロセスを通じて行われます。

ユーザーがインターネットアクセスを開始すると、プロキシサーバーは最初にユーザー認証を要求し、ユーザー名とパスワードなどの認証情報を検証します。

認証が成功すると、プロキシサーバーはそのユーザーのIDを取得し、対応するアクセス権限を適用します。

この制御システムの中心的な側面は、既存のディレクトリサービスとの統合です。

多くの組織ではすでに、Active Directory、LDAP、またはその他のディレクトリサービスを通じてユーザーとグループの管理を行っています。

フォワードプロキシはこれらのディレクトリと連携することで、既存のユーザー構造とグループメンバーシップを活用します。

例えば、Active Directoryのセキュリティグループに基づいて、「マーケティング」「財務」「IT」などの部門ごとに異なるインターネットアクセスポリシーを定義することができます。

これにより、管理者は別個のユーザーデータベースを維持する必要がなく、ユーザー情報の一元管理が可能になります。

時間ベース制御

フォワードプロキシの時間ベース制御は、特定の時間帯や曜日に応じてインターネットアクセスポリシーを動的に変更する機能であり、組織のネットワーク管理における重要かつ柔軟なツールです。

この機能の核心は、「いつ」というアクセスの時間的側面にフォーカスした制御であり、「誰が」「どこに」アクセスするかという従来の制御要素に新たな次元を追加します。

時間ベース制御の基本的な動作原理は、プロキシサーバーがウェブリクエストを受け取った際、そのリクエストが発生した時刻や曜日を評価し、その時間帯に適用されるべきポリシーに基づいて許可または拒否を決定するというものです。

この評価プロセスでは通常、プロキシサーバーの内部時計が参照され、タイムゾーンの設定も考慮されます。

国際的に展開する組織では、地域ごとに異なるタイムゾーンに合わせた時間ベースポリシーを設定できるソリューションが重要となります。

時間ベース制御が特に効果を発揮するのは、業務時間内と業務時間外でインターネットアクセスポリシーを区別する場合です。

例えばですが、就業時間中(例:月曜から金曜の8時から17時)には、生産性に影響する可能性のあるエンターテインメント系サイト、ソーシャルメディア、ストリーミングサービスなどへのアクセスを制限します。

一方、昼休み時間(例:12時から13時)やオフィスアワー後には、これらの制限を緩和し、従業員が個人的なウェブ閲覧を行うことを許可するという柔軟なアプローチを取ることができます。

また、時間ベース制御はネットワーク帯域幅管理においても重要な役割を果たします。

特に大規模なソフトウェアアップデートやバッチダウンロードなど、ネットワーク帯域を大量に消費する活動を、ネットワーク使用量が少ない時間帯(夜間や週末など)に限定することができます。

これにより、業務時間中のネットワークパフォーマンスを確保しつつ、必要な大容量データ転送も許可するという最適化が可能になります。

この機能の核心は、「いつ」というアクセスの時間的側面にフォーカスした制御であり、「誰が」「どこに」アクセスするかという従来の制御要素に新たな次元を追加します。

時間ベース制御の基本的な動作原理は、プロキシサーバーがウェブリクエストを受け取った際、そのリクエストが発生した時刻や曜日を評価し、その時間帯に適用されるべきポリシーに基づいて許可または拒否を決定するというものです。

この評価プロセスでは通常、プロキシサーバーの内部時計が参照され、タイムゾーンの設定も考慮されます。

国際的に展開する組織では、地域ごとに異なるタイムゾーンに合わせた時間ベースポリシーを設定できるソリューションが重要となります。

時間ベース制御が特に効果を発揮するのは、業務時間内と業務時間外でインターネットアクセスポリシーを区別する場合です。

例えばですが、就業時間中(例:月曜から金曜の8時から17時)には、生産性に影響する可能性のあるエンターテインメント系サイト、ソーシャルメディア、ストリーミングサービスなどへのアクセスを制限します。

一方、昼休み時間(例:12時から13時)やオフィスアワー後には、これらの制限を緩和し、従業員が個人的なウェブ閲覧を行うことを許可するという柔軟なアプローチを取ることができます。

また、時間ベース制御はネットワーク帯域幅管理においても重要な役割を果たします。

特に大規模なソフトウェアアップデートやバッチダウンロードなど、ネットワーク帯域を大量に消費する活動を、ネットワーク使用量が少ない時間帯(夜間や週末など)に限定することができます。

これにより、業務時間中のネットワークパフォーマンスを確保しつつ、必要な大容量データ転送も許可するという最適化が可能になります。

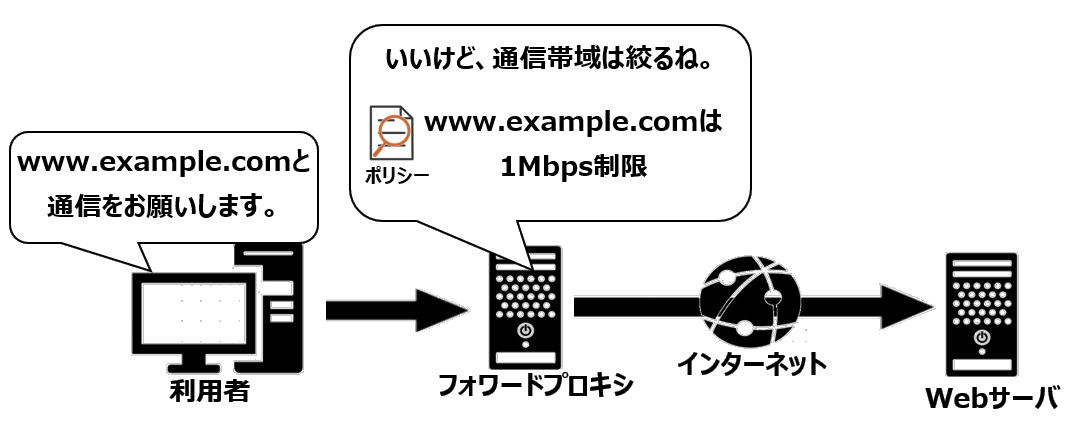

帯域制限とクォータ制御

フォワードプロキシにおける帯域制限とクォータ制御は、組織のネットワークリソースを効率的に管理し、公平に分配するための重要なメカニズムです。

これらの機能は、限られたネットワーク帯域幅を最適に活用し、特定のユーザーやアプリケーションによる帯域の独占を防ぎ、業務に不可欠なアプリケーションのパフォーマンスを確保するために設計されています。

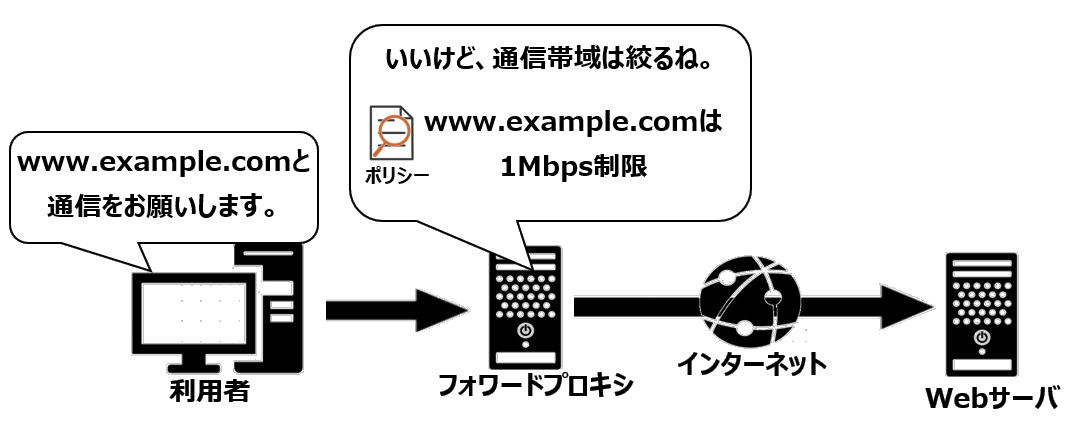

帯域制限(バンドワイズスロットリング)の基本的な概念は、特定のトラフィックタイプ、ユーザーグループ、または個々のユーザーが使用できるネットワーク帯域幅に上限を設けることです。

例えば、ビデオストリーミングサイトへのアクセスを完全にブロックするのではなく、そのようなサイトへのトラフィックを1Mbpsに制限することで、ユーザーは低品質でビデオを視聴できますが、高解像度の動画によるネットワーク帯域の大量消費は防止されます。

この制御方法により、アクセスを完全に禁止するのではなく、「減速」させるという中間的なアプローチが可能になります。

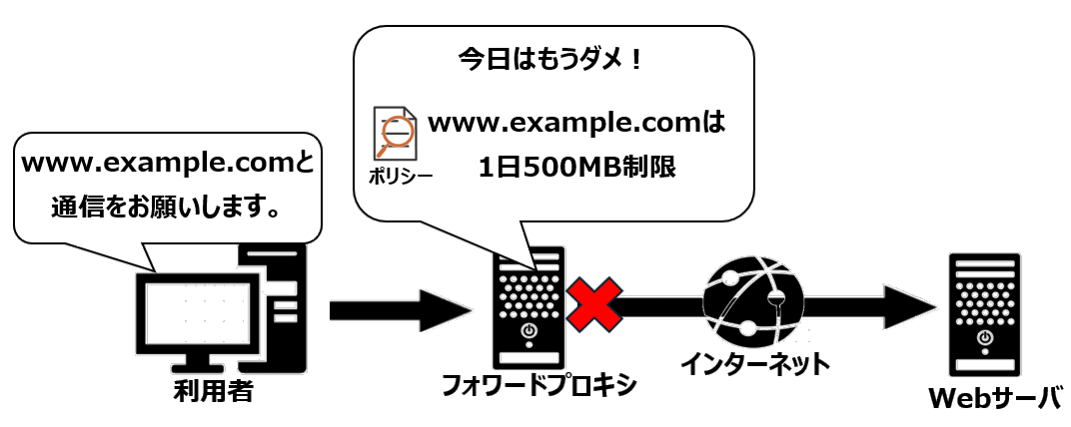

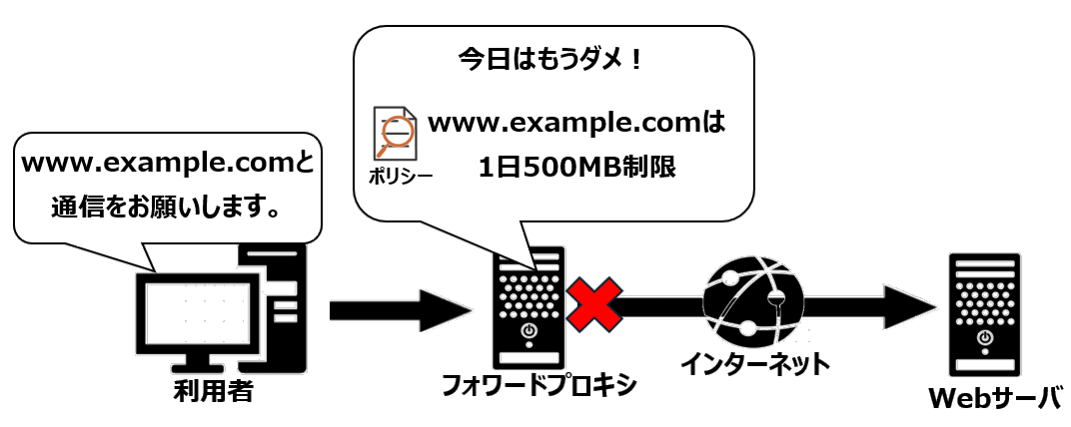

一方、クォータ制御は時間またはデータ量に基づいて制限を設ける方法です。

これは、特定の期間内(日次、週次、月次など)にユーザーがアクセスまたは消費できるデータ量やリソースに上限を設定するものです。

例えば、各ユーザーに1日あたり500MBのインターネットデータ転送量を割り当てたり、特定のカテゴリのウェブサイト(ソーシャルメディアなど)への1日あたりのアクセス時間を1時間に制限したりすることができます。

クォータに達すると、アクセスは完全にブロックされるか、大幅に制限されることになります。

クォータベースのアプローチは、特に教育機関や公共施設など、限られたリソースを多数のユーザー間で共有する環境で有効です。

これにより、すべてのユーザーに公平なリソース配分を確保しながらも、各ユーザーに一定の自由度を与えることができます。

また、インターネットアクセスが従量制課金される環境では、コスト管理のツールとしても機能します。

これらの機能は、限られたネットワーク帯域幅を最適に活用し、特定のユーザーやアプリケーションによる帯域の独占を防ぎ、業務に不可欠なアプリケーションのパフォーマンスを確保するために設計されています。

帯域制限(バンドワイズスロットリング)の基本的な概念は、特定のトラフィックタイプ、ユーザーグループ、または個々のユーザーが使用できるネットワーク帯域幅に上限を設けることです。

例えば、ビデオストリーミングサイトへのアクセスを完全にブロックするのではなく、そのようなサイトへのトラフィックを1Mbpsに制限することで、ユーザーは低品質でビデオを視聴できますが、高解像度の動画によるネットワーク帯域の大量消費は防止されます。

この制御方法により、アクセスを完全に禁止するのではなく、「減速」させるという中間的なアプローチが可能になります。

一方、クォータ制御は時間またはデータ量に基づいて制限を設ける方法です。

これは、特定の期間内(日次、週次、月次など)にユーザーがアクセスまたは消費できるデータ量やリソースに上限を設定するものです。

例えば、各ユーザーに1日あたり500MBのインターネットデータ転送量を割り当てたり、特定のカテゴリのウェブサイト(ソーシャルメディアなど)への1日あたりのアクセス時間を1時間に制限したりすることができます。

クォータに達すると、アクセスは完全にブロックされるか、大幅に制限されることになります。

クォータベースのアプローチは、特に教育機関や公共施設など、限られたリソースを多数のユーザー間で共有する環境で有効です。

これにより、すべてのユーザーに公平なリソース配分を確保しながらも、各ユーザーに一定の自由度を与えることができます。

また、インターネットアクセスが従量制課金される環境では、コスト管理のツールとしても機能します。

まとめ

フォワードプロキシのアクセス制御方式について解説しました。

アクセス制御と一口に言っても色々なアプローチの仕方がフォワードプロキシでは選択できます。

完全にブロックするような方法も取れますし、時間帯や帯域制限、通信料など利用できるが限定的とするような方法も取れます。

組織のポリシーと照らし合わせながら、要件に合わせてシステムを作り上げるのがSEです。

これらの技術を知っていれば実装できますが、知らなければ「そんなことはできません。」と答えるしかなくなってしまいます。

インフラエンジニアとして、技術力を上げるためにも色々なアプローチの方法を覚えていきましょう。

アクセス制御と一口に言っても色々なアプローチの仕方がフォワードプロキシでは選択できます。

完全にブロックするような方法も取れますし、時間帯や帯域制限、通信料など利用できるが限定的とするような方法も取れます。

組織のポリシーと照らし合わせながら、要件に合わせてシステムを作り上げるのがSEです。

これらの技術を知っていれば実装できますが、知らなければ「そんなことはできません。」と答えるしかなくなってしまいます。

インフラエンジニアとして、技術力を上げるためにも色々なアプローチの方法を覚えていきましょう。